Table of Contents

A kiberbiztonságban az egyik legnehezebben kivédhető támadás az adathalászat, azaz a "phishing". Az ilyen típusú támadások nem a szoftveres, vagy hardveres védelemmel ellátott hálózatokat, számítógépeket célozzák, hanem a kiberbiztonsági szakemberek által a digitális ellátási lánc leggyengébb láncszemének tartott elemet, az egyént, a felhasználót célozzák.

Mi az adathalászat?

A phishing egy gyakori kibertámadás, amivel a kiberbűnözők viszonylag kis erőfeszítéssel lophatnak jelszavakat, lophatnak el adatokat vagy fertőzhetnek meg hálózatokat. Az a tény, hogy személyes és szakmai életünk egyre nagyobb része a digitális világban zajlik, megkönnyíti az adathalászok számára, hogy a social engineering segítségével rávegyék a felhasználókat egy olyan egyszerű művelet elvégzésére, mint egy e-mail melléklet megnyitása, egy linkre kattintás vagy egy űrlap kitöltése egy egyébként legitimnek tűnő weboldalon. Ezek a bűnözők aztán az összegyűjtött információt arra használják fel, hogy jogosulatlanul hozzáférjenek a személyes, vagy vállalati alkalmazásokhoz, hálózatokhoz és adatokhoz.

Az ilyen típusú támadások száma megduplázódott a 2021-2022 között eltelt időszakban. A problémát csak növeli, hogy az internet felhasználóknak, vállalati dolgozóknak nem kizárólag egy típusú adathalász támadással kell szembenézniük.

Mai digitális világunkban a támadók különböző formában csalhatnak ki adatokat a felhasználók tömeges, vagy célzott támadásával:

- Lövöldözés (shotgunning): Olyan üzenet, webes tartalom megalkotása, amely széles közönséget céloz meg. Jellemzően domainnév-hamisítással olyan weboldalakat hoznak létre a támadók, amik "leutánozzák" a nagy látogatottságú eredeti weboldalakat, hogy sok felhasználót tudjanak megtéveszteni. Az ilyen támadás véletlenszerűen szedi áldozatait.

- Lándzsás adathalászat (Spear phishing): Egy adott áldozat vagy kis csoport célzott megtámadása, anyanyelvi szintű üzeneteket, vagy az érdekeikre szabott módszereket használva. Jellemzően a banki, pénzügyi, vagy egyéb személyes adatok megszerzése a cél, olyan becsapós üzenetekkel, amik rendkívül hatékonyan tévesztik meg az áldozatokat és motiválják a gyanútlan felhasználókat az adatok őnkéntes átadására.

- Bálnavadászat (Whaling): Finomhangolt spear-phishing támadás, ami egy rendszergazdát vagy vezető beosztású alkalmazottat, csoport adminisztrátorokat, vagy kiemelt felhasználókat céloz, hogy az ilyen felhasználó hozzáférését megszerezve értékes információkhoz vagy erőforrásokhoz férjenek hozzá a támadók.

- Üzleti e-mail kompromittálás (Business email compromise): Amikor egy támadó kompromittál egy valódi e-mail fiókot és a hozzáférést üzenetek küldésére és elfogására használja. A támadók az ilyen esetekben rendszerint pénzügyi területen dolgozó, vagy vezető beosztású felhasználókat céloznak meg, hogy aztán egy hamisított email beiktatásával átutalásokat irányítsanak át a saját bankszámláikra.

- Klónozás (Cloning): Egy legitim, eredeti üzenet, elektronikus levél másolatának létrehozása, beleértve a domain forrását, az információkat, az üzenettörzset, a mellékleteket és a linkeket. Amennyiben a támadó módosítja az üzenetben szereplő mellékleteket, linkeket, hamis, sokszor fertőző oldalra, vagy adathalász űrlapokra navigálja a megcélzott felhasználókat, vagy egyéb műveletek végrehajtására veszik rá az áldozataikat.

- Mosolygás (Smishing): Egy adathalász támadás kombinálása rövid üzenetküldő szolgáltatással (SMS), amelynek célja, hogy az áldozatokat rávegyék, hogy bízzanak a forrásban és kattintsanak az üzenetben elhelyezett linkre, vagy válaszoljanak az küldőnek.

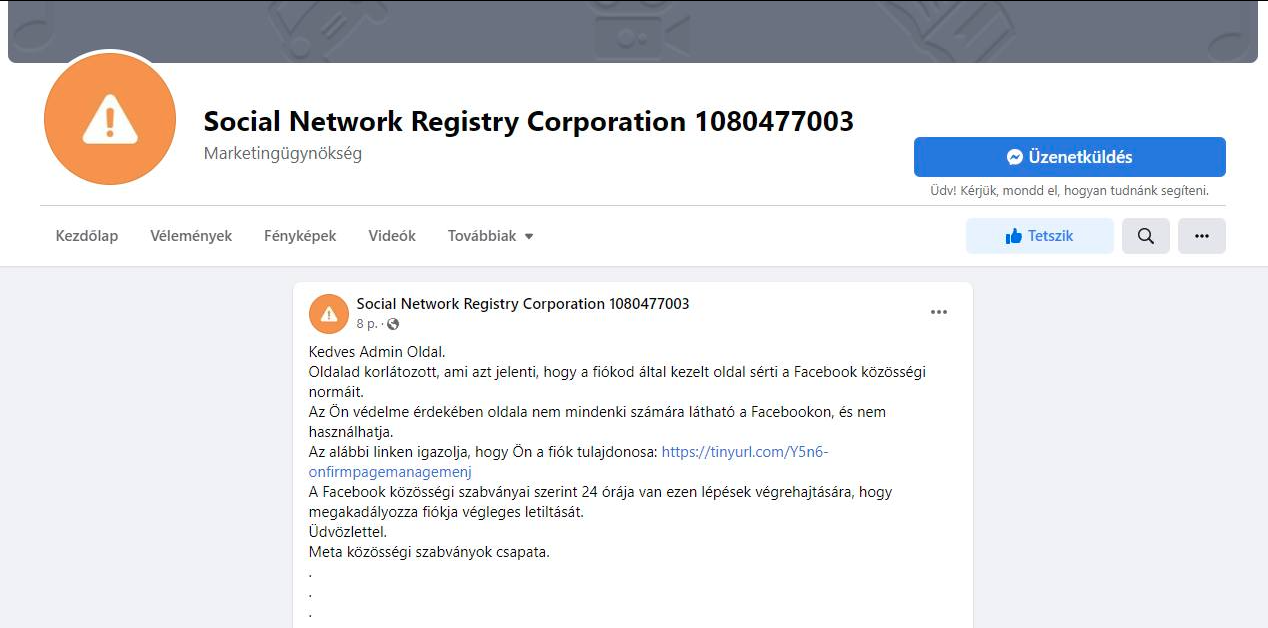

Magyar facebook oldal és csoport adminisztrátorok a bálnavadászok célkereszjében

2022-ben a magyar Facebook felhasználók körében is tömeges jelenséggé vált, hogy a platformon olyan üzeneteket kaptak, amik adategyeztetésre szólították fel őket.

A megcélzott felhasználók nagy követő bázissal rendelkező oldalak, vagy csoportok adminisztrátorai. Az üzenet azzal fenyegeti őket, hogy a Facebook zárolja az oldalt/csoportot, letiltja a felhasználójukat, ha nem kattintanak az adategyeztetésre. Ez a "bálnavadász" támadás a felhasználók félelmére épít, ami a platform eredeti cenzúra szolgáltatása miatt alakult ki bennük. Hiszen melyik oldal vagy csoport admin ne kapott volna figyelmeztetést a közösségi oldaltól, ami valamelyik bejegyzés, vagy felhasználó közösségi elveket sértő tartalma, tevékenysége miatt keletkezett üzemszerűen?

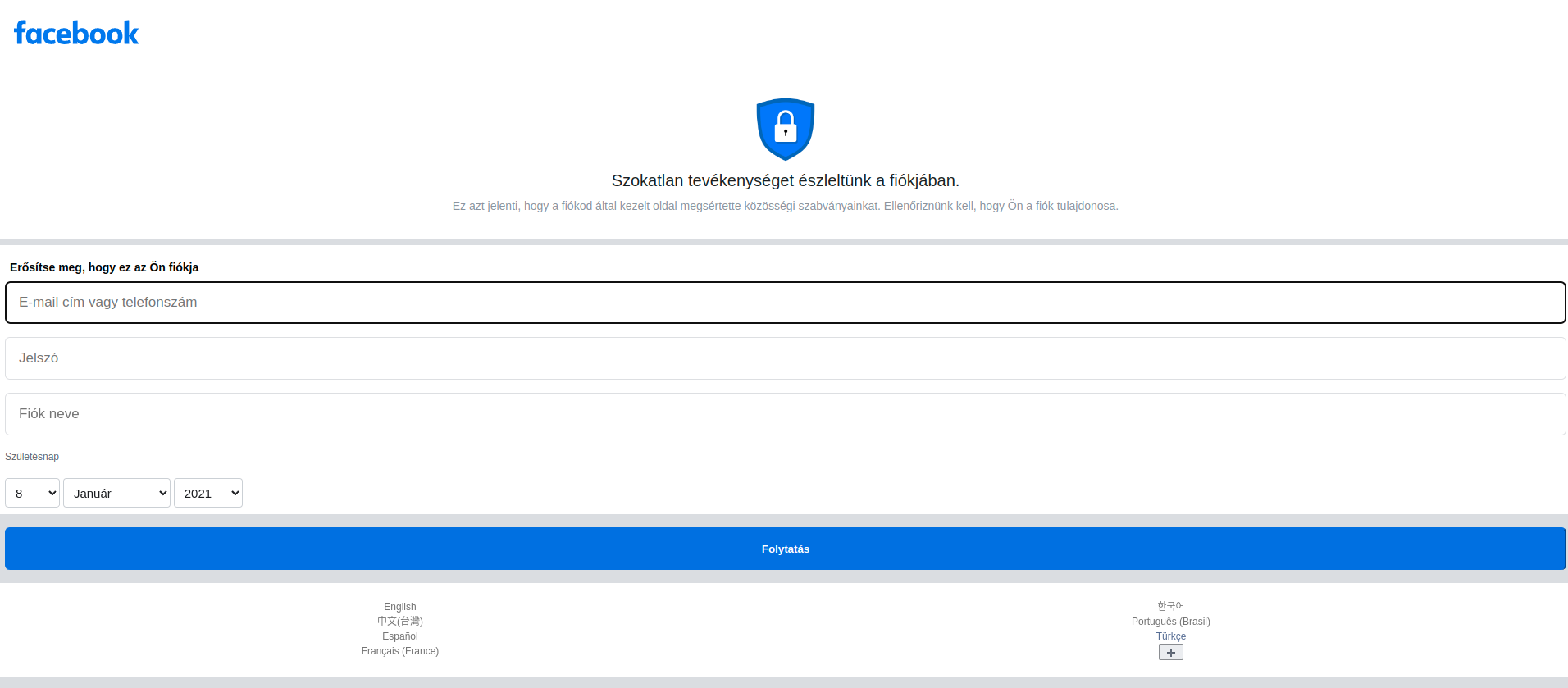

Amennyiben a megcélzott felhasználó bedől a hamisított üzenetnek és kattint az üzenetben elhelyezett linkre, egy hamis weboldalra navigálják el a támadók, ahol a saját anyanyelvén kérnek be tőle személyes információt, az oldal/csoport admin jelszavát és bizony sokesetben a személyes okmányainak (igazolvány, útlevél) beszkennelt, befotózott képeit is.

Amennyiben az így átvert felhasználó ezeket az adatokat átadja a támadóknak, a személyes Facebook blogokról, oldalakról, csoportokból a támadók kizárják, átvéve az irányítást, megtévesztve a teljes követőtábort, tagságot.

Védekezési lehetőségek

Nem lehet elégszer elmondani, hogy minden Facebook felhasználó kapcsolja be a kétfaktoros bejelentkezést a profiljában. Azaz, a felhasználónév és jelszó mellett a bejelentkezéskor minimum egy SMS üzenetben kapott másodlagos kód megadásával jelentkezzenek be a platformra.

A Hungarian Cyber Army és a CybertThreat.Report csapata csaknem 100 támadó Facebook profilt azonosított már. Az alábbiakban tesszük közzé a már megismert támadók profiljait, ezeket minél többen jelentsék a Facebook biztonsági szolgáltatásának.

Ne kattintsanak olyan üzenetekre, amiket ezekttől a profiloktól kapnak, tiltsák a velük való kommunikációt.