Table of Contents

"2023. február 17-én hackertámadás érte a Nemzetközi Beruházási Bankot, melynek során a Nemzetközi Beruházási Bank egyes tisztviselői nevében jogosulatlanul, tömegesen terjesztettek hamis emaileket. A fogadó ország bűnüldöző hatóságaival együttműködve a bank jelenleg minden szükséges intézkedést megtesz a bűncselekmény gyors kivizsgálása, a bűnözők azonosítása és bíróság elé állítása érdekében." - áll a Nemzetközi Beruházási Bank február 21-én publikált közleményében.

A HVG kapcsolódó cikke szerint:

A támadás azon a napon történt, amikor a sajtóban megjelentek a hírek, hogy Bulgária augusztustól megszünteti a tagságát a bankban, így Magyarország marad az egyedüli európai részvényes.

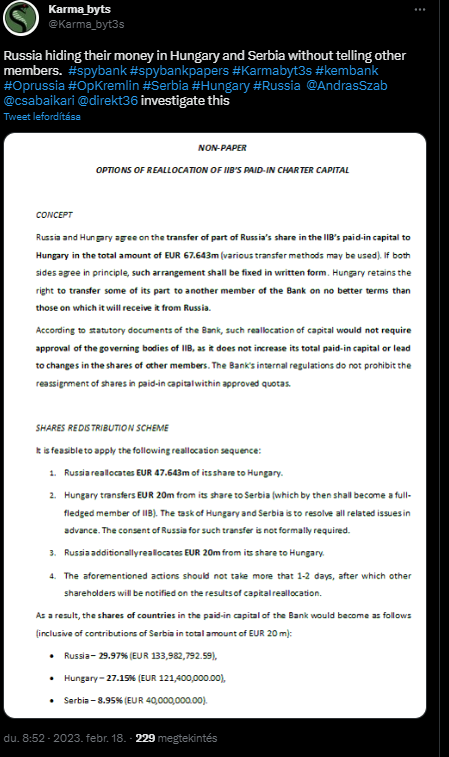

Lapunk úgy tudja, hogy a hackerek belső levelezésekhez, dokumentációkhoz, érzékeny információkhoz is hozzájutottak. Ezek legtöbbje orosz és angol nyelven van írva, de akad magyar nyelven jegyzett dokumentum is.

A Vlagyimir Putyin által újraélesztett NBB 2018-ban jelentette be, hogy Budapestre teszi át székhelyét. Ezután terjedt el a pénzintézetről, hogy akár hírszerzési célokat is szolgálhat, de az NBB rendre visszautasította, amikor kémbankként emlegették. Azért ragadt rá ez a címke, mert 2019-ben a fideszes többségű parlament megszavazta, hogy az orosz dominanciájú bank teljes mentességet élvezzen a magyar hatóságok felügyelete alól, míg a pénzintézet vezetői és vendégei a diplomáciai mentesség szabályai szerint mozoghatnak Magyarországon, ezáltal pedig az Európai Unióban is

Az orosz-ukrán háború kitörése után Szlovákia és Csehország is bejelentette, hogy otthagyja a bankot, de Románia és Bulgária is ugyanígy döntött. Magyarország ugyanakkor maradt, ahogy az NBB székhelye továbbra is Budapesten van. Az Orbán-kormány pedig az oroszokhoz hasonlóan szintén visszautasítja, hogy az NBB kémbanként működne.

A NBB legnagyobb tulajdonosa Oroszország 45,44 százalékkal, ezután Magyarország következik 25,27 százalékkal, majd sorra jönnek a nem európai államok: Kuba részesedése 2,83 százalék, Mongóliáé 1,8 százalék, Vietnamé pedig 1,26 százalék. Azaz Bulgária kilépésével Magyarország az NBB egyetlen európai uniós részvényese marad. Sőt, az NBB-től eddig a legnagyobb, százmillió eurós hitelt a magyar energiaellátási hálózat korszerűsítése is magyar cég, az állami tulajdonban lévő MVM vette fel.

Mit lehet tudni a hackerekről?

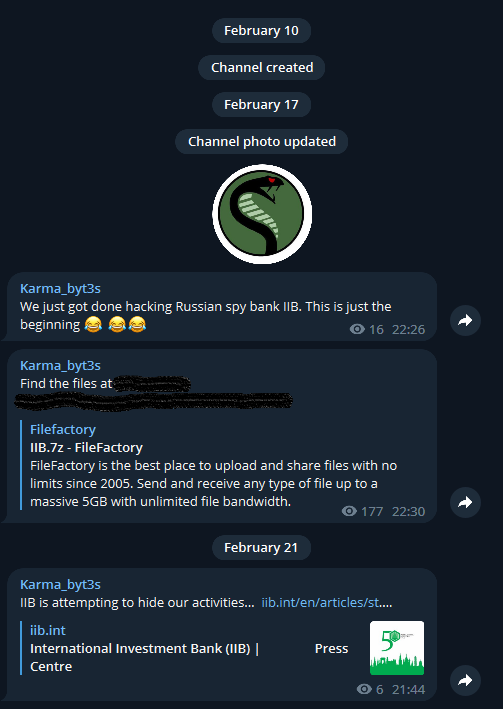

Az incidenst a "Karma_Byt3s" nevű hackercsoport vállalta magára.

A csoport a profil adatai alapján nagyon friss, február 10-én hozta létre a csatornáját, amin eddig kizárólag a Nemzetközi Beruházási Bank szerepel áldozatként megnevezve.

A "kísérő szöveg" tartalma alapján a csoport Oroszország ellenes és vélhetően ez is volt az NBB ellen indított támadás fő motívációja. Ez alapján a támadás napja (ami lehet, úgy pontosabb, hogy a támadás érzékelésének napja) és Bulgária tagságának megszűntetéséről a médiában aznap megjelenő hivatalos hírek megjelenésének egybeesése lehet, csak véletlen. Persze lehet egyéb, a nyilvánosság számára nem publikus információ, ami alátámaszthatja a Bulgária bejelentésével kapcsolatos összefüggést (például a kiküldött levelek tartalma, amit nem hoztak nyilvánosságra), a csoport azonban erről nem ír és az NBB sem.

A másik nagy kérdés ilyenkor, hogy mikor törthették fel valójában a rendszert, vagyis ez esetben valószínűleg "csak" az NBB néhány tisztviselőinek postafiókját. Ha egyáltalán valóban feltörték és nemcsak a nevükben küldtek emaileket, merthogy ilyet lehet a rendszer, postafiók feltörése nélkül is.

Február 17-én kiküldték a leveleket, tehát az incidens történhetett aznap is. Sokkal valószínűbb azonban, hogy már napokkal előbb sikerült hozzáférni a hackereknek a postafiókokhoz, vagy akár a teljes levelezőrendszerhez, vagy a feltörés terve volt meg, amennyiben a kiküldött levelek nem a valódi postafiókokból mentek ki (mert az NBB kiadott közleménye ezt nem mondja ki, csak a hackertámadást erősíti meg).

Az mindenesetre biztos, hogy a hackerek - állításuk szerint - az NBB rendszeréből származó fájlokat tettek letölthetővé. Hogy ezek valóban onnan vannak-e vagy egyáltalán valódiak-e, arra csak az NBB tudja jelenleg a pontos választ.

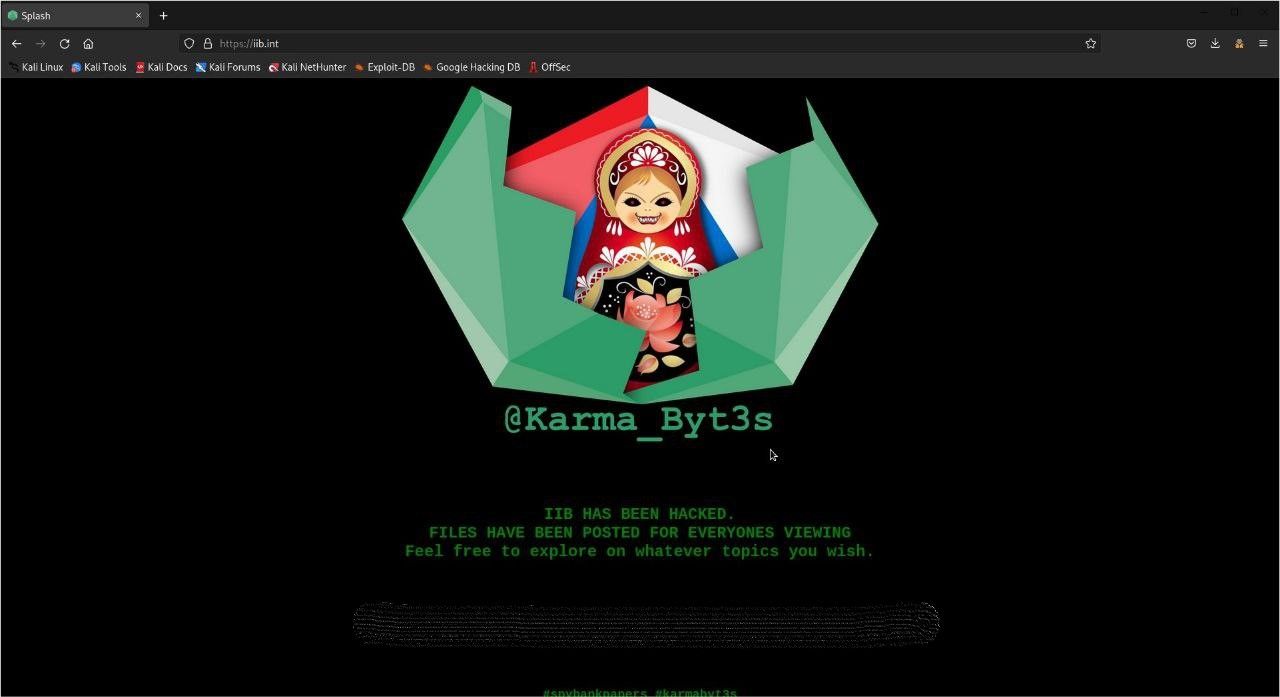

Február 17-én ugyanakkor nemcsak a tömeges levélküldés történt, hanem az NBB weboldala (iib.int) deface támadás áldozata is lett. Aznap a bank főoldalán a Karma_Byt3s által lecserélt oldalt láthatták, akik megnyitották a weboldalt, amit a minuszos.hu blog említ is egy február 18-i cikkében. Ezen a deface-lt oldalon tette közzé először a csoport az (állítása szerint) NBB levelezőrendszeréből származó emaileket és dokumentumokat, amiket egy fájlmegosztó szolgáltatás segítségével terjesztett (és terjeszt a mai napig).

A defacement-et az NBB honlapjának üzemeltetői úgy tűnik, hogy egy napon belül törölték és visszaállították az oldal eredeti állapotát, így a február 18-i látogatók már ismét az eredeti tartalmat láthatták.

A Karma_Byt3s ezt követően néhány nappal tette ismét közzé a megszerzett emailek, dokumentumok letöltését lehetővé tevő hivatkozást, ezúttal a csoport saját közösségi csatornáin.

A csoport mindemellett felvette a kapcsolatot magyar nyelvű és tényfeltáró újságírást folytató portálokkal is még február 18-án.

A csoport Telegram profilját február 10-én, a Twitter profilját februárban (ez esetben nem érhető el pontos dátum) regisztrálták és (egyelőre) az NBB az egyetlen (bevallott) áldozata a csoportnak. Vagyis nagyon valószínű, hogy a csoport kifejezetten az "NBB hackhez" hozta létre a csatornáját. Ez alapján valószínűsíthető, hogy a hackereknek ekkor már megvolt, hogyan juthatnak be az NBB rendszerébe, vagy akár már bennt is voltak. Tehát a február 17-i tömeges emailküldés már a támadás következő fázisa lehetett, például még mélyebbre jutni az NBB rendszerébe és még több adatot megszerezni, vagy még csak az első fő lépés, hogy bejuthassanak az NBB rendszerébe.

Ami a jelenlegi publikus információkból egészen biztosan megállapítható, hogy hackertámadás érte az NBB levelezőrendszerét, az NBB egyes tisztviselői nevében tömegesen küldtek ki hamis emaileket és a támadást magára vállaló hackercsoport publikusan letölthetővé tett olyan dokumentumokat, amik állítása szerint az NBB rendszeréből származnak.

A Karma_Byt3s közösségi hálózata

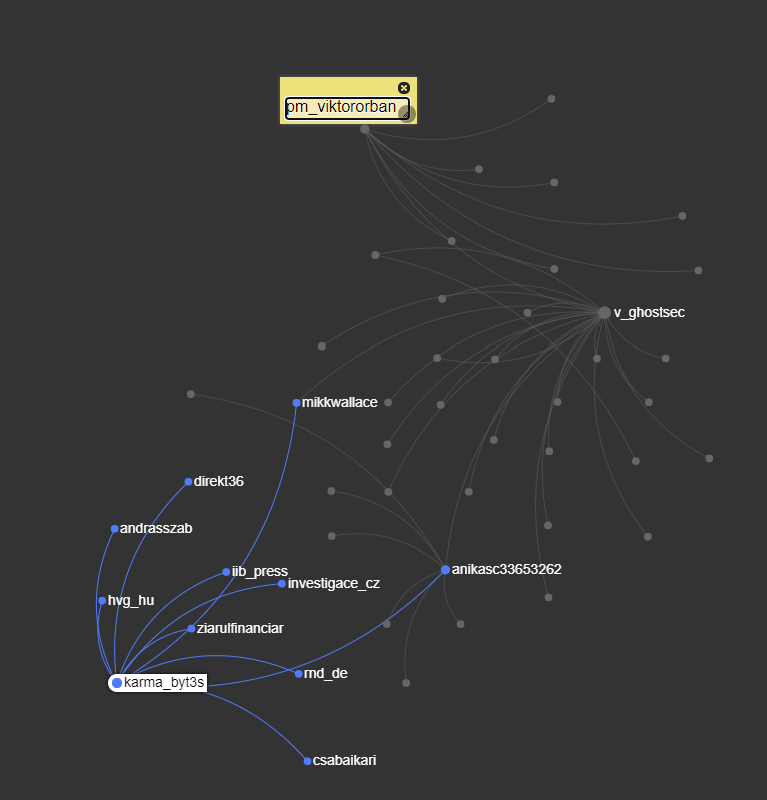

Bár a Karma_Byt3s hackercsoport publikus közösségi csatornáin egyelőre alacsony az aktivitás, beleértve a posztokra adott válaszokat, reakciókat és megosztásokat, az azonban már most látszik, hogy az Anonymous hackerkollektívát aktívan támogató profilok közül néhány már továbbosztotta a csoport posztjait, sőt ezen aktív profilokon keresztül a Twitter hálózatában kapcsolatba került a GhostSec hackercsoporttal is.

A GhostSec pedig azért érdekes kapcsolat, mert pont a napokban posztolt egy magyar ICS-ről (Industrial Control Systems, ipari vezérlőrendszer) olyan képernyőmentéseket, ami alapján jogosulatlan hozzáférést szerezhetett a posztjában említett magyar ICS rendszer egyik eleme felett. A találatokat bemutató tweet-ben pedig megcímezte Orbán Viktor miniszterelnök hivatalos Twitter profilját is, amivel utalhatott arra, hogy a nemzetközi Anonymous Magyarország Kormánya elleni kampányra készül.

Az Anonymous aktívabb támadásait jellemzően megelőző kampány meghírdetése egyelőre még nem történt meg, ugyanakkor a GhostSec hackercsoport már jó ideje aktív tagja az Anonymous hackerkollektívának , így tőlük ez vehető fenyegető figyelmeztetésnek is.

Frissítve: 2023. 02. 26.