Apple WebKit Zero-Day sérülékenység – CVE-2025-24201

Aktívan kihasznált sebezhetőség, amely lehetővé teheti a WebKit sandbox megkerülését. Mielőbbi frissítés szükséges.

Az Apple sürgősségi biztonsági frissítést adott ki a CVE-2025-24201 azonosítójú, nulladik napi sebezhetőség1 javítására, amelyet kifinomult támadások során már aktívan kihasználtak. A sebezhetőség a WebKit motort érinti – ez az a szoftverkomponens, amely felelős a webes tartalmak megjelenítéséért a Safari böngészőben, valamint számos más alkalmazásban és böngészőben is, amelyek macOS, iOS, Linux és Windows rendszereken futnak.

A sebezhetőség által érintett eszközök széles körűek, beleértve:

iPhone XS és újabb modellek

iPad Pro (13 és 12,9 hüvelykes, 3. generációtól)

iPad Pro 11 hüvelykes (1. generációtól)

iPad Air (3. generációtól)

iPad (7. generációtól)

iPad mini (5. generációtól)

macOS alapú rendszerek

Windows és Linux rendszereken használt Safari és WebKit-alapú böngészők

VisionOS eszközök

A sebezhetőség lényege, hogy egy rosszindulatúan kialakított weboldal megnyitásakor a támadó képes megkerülni a webes tartalmak elszigetelésére szolgáló sandbox2 védelmi mechanizmust. Ez lehetővé teszi a támadó számára, hogy távoli kódfuttatást hajtson végre, potenciálisan teljes hozzáférést szerezve az érintett eszközhöz.

Ez a sebezhetőség különösen veszélyes, mivel olyan eszközöket érint, amelyek széles körben használtak mind magánszemélyek körében, mind pedig vállalati környezetekben és a támadók számára könnyen kihasználható belépési pontot biztosíthat a kompromittált rendszerekhez. A sebezhetőség révén az érzékeny adatok (például hitelesítési adatok, banki információk) is veszélybe kerülhetnek.

Technikai részletek

CVE azonosító: CVE-2025-24201

Érintett rendszerek:

iOS 17.2 és korábbi verziók

iPadOS 17.2 és korábbi verziók

macOS Sequoia 15.3.2 és korábbi verziók

Safari 18.3.1 és korábbi verziók

visionOS 2.3.2 és korábbi verziók

WebKit-alapú alkalmazások Linux és Windows rendszereken

Sebezhetőség típusa: Out-of-Bounds Write3

Root Cause (a sérülékenység oka): A WebKit motorban egy memóriakezelési hiba található, amely lehetővé teszi, hogy a program a kijelölt memóriahatárokon kívül írjon adatokat.

Exploitáció feltételei:

A felhasználónak egy speciálisan kialakított weboldalt kell megnyitnia.

Nem szükséges autentikáció, mivel a hiba a webes tartalom feldolgozásakor lép fel.

Exploitáció lehetőségei:

Távoli kódfuttatás a sandbox megkerülésével

Automatizálható exploit még nem ismert

PoC (Proof of Concept) státusz: Nem publikus, de aktív kihasználás ismert

Exploitáció és támadási modell

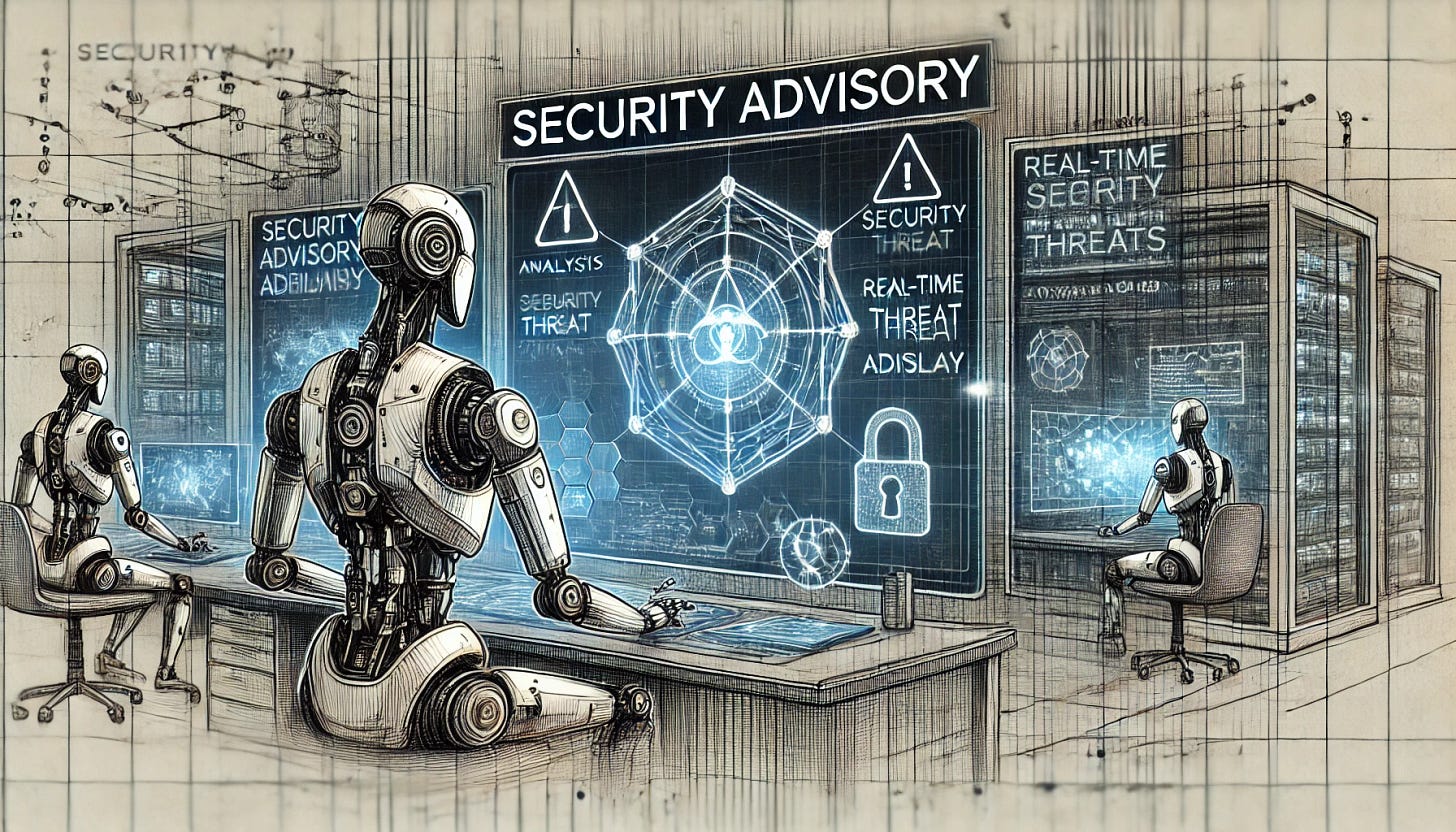

Kapcsolódó MITRE ATT&CK taktikák és technikák:

TA0001 - Kezdeti hozzáférés (Initial Access)

A támadó a WebKit sebezhetőséget kihasználva szerez kezdeti hozzáférést a célrendszerhez egy speciálisan kialakított weboldalon keresztül.

TA0002 - Végrehajtás (Execution)

T1203 - Kliens oldali kihasználás (Exploitation for Client Execution): A támadó a böngészőn keresztül futtat kártékony kódot.

T1059 - Parancs- és szkriptértelmezők használata (Command and Scripting Interpreter): Lehetővé teszi parancsok és szkriptek futtatását a kompromittált rendszeren.

TA0004 - Jogosultság eszkaláció (Privilege Escalation)

T1068 - Kihasználás jogosultság növeléshez (Exploitation for Privilege Escalation): A sandbox megkerülésével magasabb jogosultságokat szerez a rendszeren.

TA0005 - Védelmek megkerülése (Defense Evasion)

T1211 - Biztonsági szoftverek kihasználása (Exploit Protection): A WebKit sandbox védelem megkerülése.

TA0011 - Parancs és irányítás (Command and Control)

T1071 - Alkalmazás réteg protokoll (Application Layer Protocol): A támadó webes protokollokon keresztül kommunikál a kompromittált rendszerrel.

A felsorolt MITRE ATT&CK technikák a WebKit sebezhetőség tipikus kihasználási módjait reprezentálják a támadási életciklus különböző fázisaiban.

Lehetséges támadási forgatókönyvek:

A támadó egy speciális weboldalt hoz létre, amely kihasználja a WebKit sebezhetőségét, lehetővé téve számára a sandbox megkerülését és kódfuttatást a célzott eszközön.

A támadó hozzáférést szerezhet az eszközön tárolt érzékeny adatokhoz, vagy további kártékony programokat telepíthet.

Ismert támadási kampányok:

Nem részletezett, de a sebezhetőség aktívan kihasznált.

A sebezhetőség lehetséges következményei:

Adatszivárgás: Hozzáférés jelszavakhoz, hitelkártya-adatokhoz és személyes információkhoz.

Rendszer-kompromittálás: Teljes hozzáférés az eszközhöz, kémprogramok telepítése.

Távoli irányítás: Hozzáférés kamerához, mikrofonhoz, szenzorokhoz, akár zsarolás céljából.

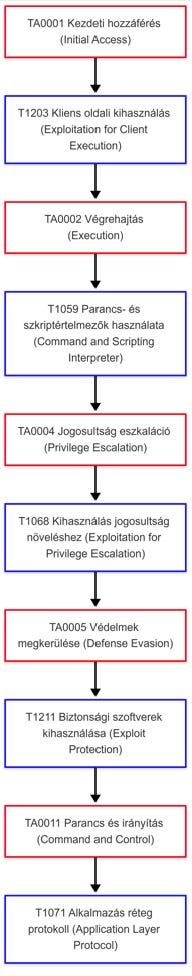

Hasonló biztonsági rések:

Detektálás és Hunting

Indicators of Compromise (IoC-k):

Fájlrendszer és rendszeresemények:

Szokatlan Safari vagy WebKit-alapú alkalmazások crash logjai (

/Library/Logs/DiagnosticReports/vagy~/Library/Logs/DiagnosticReports/).Ismeretlen vagy újonnan létrejött fájlok a WebKit-hez kapcsolódó könyvtárakban.

Megváltozott jogosultságok vagy konfigurációs fájlok (pl.

~/Library/Safari).

Registry módosítások (Windows esetén):

Gyanús módosítások a Safari vagy WebKit-alapú alkalmazások beállításainál:

HKEY_CURRENT_USER\\Software\\Apple\\Safari\\HKEY_LOCAL_MACHINE\\Software\\Policies\\Apple\\Safari\\

Hálózati forgalom mintázatai:

Ismeretlen vagy gyanús domain-ek felé irányuló forgalom (különösen a sebezhetőségek kihasználásához használt exploit szerverek felé).

HTTP/HTTPS forgalomban azonosítható szokatlan User-Agent stringek, amelyek WebKit motorral kapcsolatos anomáliákat mutatnak.

TLS/SSL kommunikáció, ahol az SSL tanúsítványok nem megbízható kiadótól származnak.

Monitoring pontok és releváns logok:

Rendszernaplók (macOS / iOS / Linux / Windows):

A WebKit-alapú alkalmazások összeomlási eseményeit és szokatlan hálózati kapcsolatok naplózása.

A

syslogés az alkalmazásnaplókat (/var/log/) ellenőrzése.

Hálózati naplók:

IDS/IPS megfigyelés WebKit-hez kapcsolódó protokollok anomáliáira.

Szokatlan DNS kérések, különösen ismeretlen TLD-k vagy frissen regisztrált domain-ek irányába.

Security Information and Event Management (SIEM):

A szokatlan Safari- vagy WebKit-műveletek, különösen a webes sandbox megkerülési kísérletek detekciója speciális szabályok segítségével.

Threat Hunting szabályok:

YARA szabály – WebKit exploit minták detektálására

yara

CopyEdit

rule WebKit_Exploit_Attempt {

meta:

description = "Detects potential WebKit exploit attempts based on known memory manipulation patterns"

author = "cyberthreat.report"

date = "2025-03-13"

strings:

$webkit_pattern = { 48 8D ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 89 ?? ?? ?? ?? ?? }

$sandbox_bypass = "sandbox escape" ascii nocase

$suspicious_call = "WebProcess crash" ascii nocase

condition:

any of ($webkit_pattern, $sandbox_bypass, $suspicious_call)

}

Sigma szabály – Safari crash anomáliák detektálására

yaml

CopyEdit

title: Safari Unexpected Crash Detection

id: f4f0f050-0dc0-4f2f-9fd1-7e20b23e2f0a

status: experimental

description: Detects unexpected crashes in Safari possibly related to exploit attempts.

logsource:

product: macos

service: crashreporter

detection:

selection:

CrashReportName|contains: "Safari"

Reason|contains: ["Out-of-Bounds", "memory corruption", "sandbox escape"]

condition: selection

level: high

Suricata szabály – Sandbox megkerülési próbálkozás detektálása

suricata

CopyEdit

alert http any any -> any any (msg:"Potential WebKit Sandbox Escape Attempt"; content:"sandbox escape"; http_uri; nocase; classtype:attempted-admin; sid:20250313; rev:1;)

Snort szabály – Gyanús WebKit tartalom detektálása

snort

CopyEdit

alert tcp any any -> any any (msg:"Suspicious WebKit Activity Detected"; content:"WebKit"; http_header; nocase; sid:20250313; rev:1;)

További detektálási javaslatok:

DNS Monitoring:

Újonnan regisztrált domain-ek ellenőrzése, amelyek kapcsolódhatnak exploit szerverekhez.

SSL/TLS Anomáliafigyelés:

SSL handshake-ek monitorozása a nem megbízható források felé.

User Behavior Analytics (UBA):

Szokatlan böngészési szokások vagy anomáliák azonosítása, például ritkán látogatott domain-ek elérése.

Mitigáció és védelmi intézkedések

Azonnali gyártói patch telepítése

Frissítés a következő verziókra:

iOS 18.3.2

iPadOS 18.3.2

macOS Sequoia 15.3.2

visionOS 2.3.2

Safari 18.3.1

A frissítéseket azonnal telepíteni kell a támadási lehetőség megszüntetése érdekében.

Ideiglenes mitigációs lépések

Webes tartalom óvatos kezelése: Ismeretlen forrásból származó gyanús linkek megnyitásának elkerülése.

Webes sandbox megerősítése: WebKit-alapú alkalmazások jogosultságainak korlátozása.

Hosszú távú védelmi stratégiák

Zero Trust megközelítés alkalmazása a hálózaton belül.

Hálózati szegmentáció bevezetése a kritikus eszközök és az internetes forgalom között.

IDS/IPS szabályok frissítése a WebKit exploit minták detektálásához.

Rendszeres alkalmazás- és rendszerfrissítési protokollok kialakítása.

Olyan sebezhetőség, amelyet a fejlesztők még nem ismernek, és amelyre még nincs javítás. A támadók gyakran kihasználják ezeket a sebezhetőségeket, mielőtt a fejlesztőknek lehetőségük lenne javítani őket.

Biztonsági mechanizmus, amely elkülöníti a nem megbízható webes tartalmat a rendszer többi részétől. Ez megakadályozza, hogy a kártékony weboldalak hozzáférjenek a felhasználó számítógépének érzékeny adataihoz vagy más programjaihoz.

Olyan hiba, amely lehetővé teszi a program számára, hogy olyan memóriaterületre írjon adatokat, amely a számára kijelölt határon kívülre esik. Ez kiszámíthatatlan viselkedést okozhat és lehetővé teszi a támadó számára, hogy átvegye az irányítást a program felett.

“Hasonló biztonsági rések” táblázata:

A use-after-free egy olyan típusú memóriakezelési hiba, ahol egy program megpróbál hozzáférni egy olyan memóriaterülethez, amit már felszabadított (törölt). Ez biztonsági szempontból veszélyes, mivel a felszabadított memóriaterületet más program is használhatja, így a támadó kihasználhatja ezt arra, hogy kártékony kódot futtasson.

Források:

https://support.apple.com/en-us/122281

https://nvd.nist.gov/vuln/detail/CVE-2025-24201

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-24201

https://www.tenable.com/cve/CVE-2025-24201

https://www.cvedetails.com/cve/CVE-2025-24201/