CVE-2025-21298: Kritikus Windows OLE Zero-Click sérülékenység

Egyetlen pillantás is elég a fertőzéshez – Sérülékenység a Windows egyik alapvető komponensében, amely lehetővé teszi a fertőzést az e-mail-re való kattintás nélkül is.

A modern kiberfenyegetések között a zero-click sebezhetőségek kiemelten veszélyesek, mivel minimális vagy akár nulla felhasználói interakciót igényelnek. A CVE-2025-21298 esetében ez különösen kritikus, mivel egy egyszerű e-mail megnyitása vagy előnézete is elegendő a támadás sikeréhez.

A zero-click támadások trendje az elmúlt években jelentősen megemelkedett, hiszen a felhasználói interakció kiiktatásával jelentősen növelhető a támadások sikeraránya. Ez a tendencia különösen aggasztó a vállalati környezetben, ahol az e-mail továbbra is elsődleges kommunikációs csatornaként szolgál.

A CVE-2025-21298 sebezhetőség főbb jellemzői:

A Windows OLE technológia kihasználása, amely széles körben elterjedt a Windows rendszerekben

9.8-as CVSS pontszám, ami kritikus súlyosságot jelez

Távoli kódfuttatás (RCE) lehetősége minimális felhasználói interakcióval

Microsoft Outlook e-mail kliens sebezhetősége

A sebezhetőség különösen veszélyes, mivel kihasználása nem igényel különösebb technikai felkészültséget a támadó részéről, ugyanakkor jelentős károkat okozhat a célzott rendszerekben.

A sérülékenység technikai háttere

A Windows OLE (Object Linking and Embedding) technológia alapvető szerepet játszik a modern Windows rendszerekben, lehetővé téve különböző alkalmazások közötti adatmegosztást és beágyazást. A CVE-2025-21298 sebezhetőség esetében ez a funkcionalitás válik támadási felületté.

Windows OLE technológia

Az OLE technológia lehetővé teszi, hogy különböző alkalmazások objektumait (például dokumentumokat, táblázatokat, képeket) más alkalmazásokba ágyazzuk be vagy linkeljük. Ez a funkcionalitás széles körben használt a vállalati környezetben, különösen a Microsoft Office alkalmazáscsomag esetében.

A CVE-2025-21298 sérülékenység részletei

A CVE-2025-21298 sebezhetőség az ole32.dll könyvtár `UtOlePresStmToContentsStm` függvényében található memóriakorrupciós hibát használja ki. A hiba akkor jelentkezik, amikor a rendszer az "OlePres" adatfolyamot próbálja feldolgozni és átalakítani "CONTENTS" formátumba1.

A sebezhetőség kihasználása során a támadó egy speciálisan kialakított RTF dokumentumot használ, amely olyan OLE objektumot tartalmaz, ami képes kiváltani a memóriakorrupciót2. Ez a korrupció lehetővé teszi a támadó számára, hogy tetszőleges kódot futtasson a célrendszeren.

E-mail kliens mint támadási vektor

A Microsoft Outlook e-mail kliens különösen veszélyeztetett, mivel automatikusan feldolgozza az e-mailekbe ágyazott OLE objektumokat. Az automatikus előnézeti funkció miatt még az e-mail megnyitása sem szükséges a támadás sikeréhez, elegendő, ha a felhasználó kijelöli az e-mailt az előnézeti ablakban.

A támadási folyamat lépései:

A támadó létrehoz egy speciálisan kialakított RTF dokumentumot

Az RTF dokumentumot e-mailhez csatolja vagy beágyazza

Az e-mail megérkezik a célpont postafiókjába

Az Outlook feldolgozza az OLE objektumot

A sebezhetőség aktiválódik, lehetővé téve a kód végrehajtását

Ez a támadási vektor különösen veszélyes, mivel:

Minimális vagy nulla felhasználói interakciót igényel

Megkerüli a hagyományos biztonsági mechanizmusokat

Nehezen detektálható a hagyományos védelmi megoldásokkal

Támadási módszerek

A CVE-2025-21298 sebezhetőség különösen vonzó célpontot jelent a támadók számára, elsősorban a zero-click jelleg és a Windows rendszerek széles körű elterjedtsége miatt.

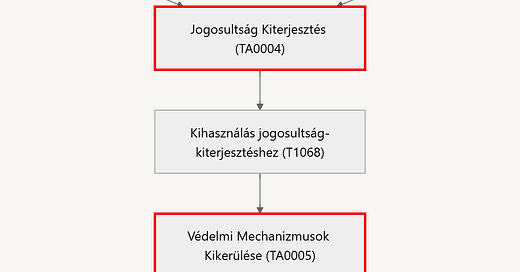

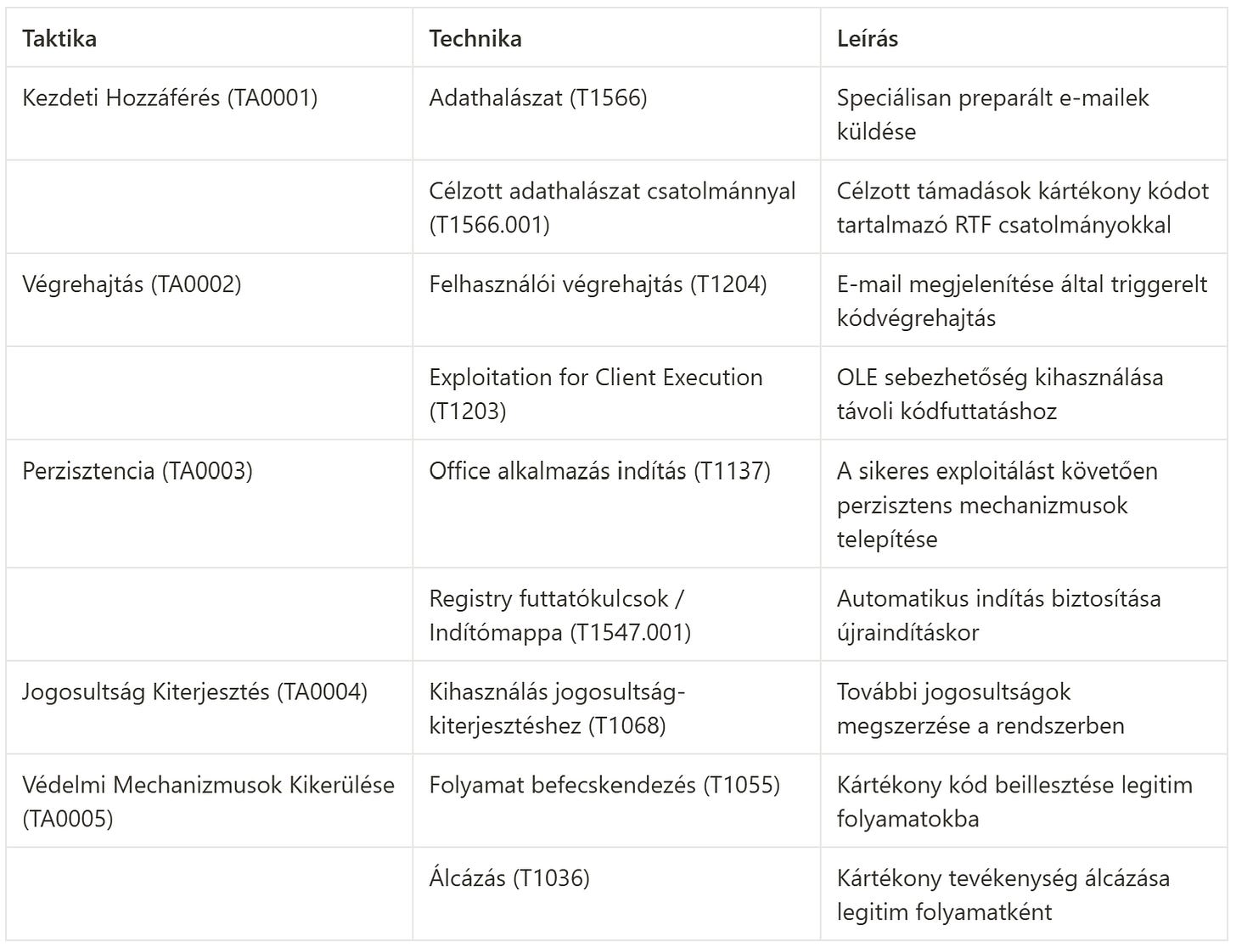

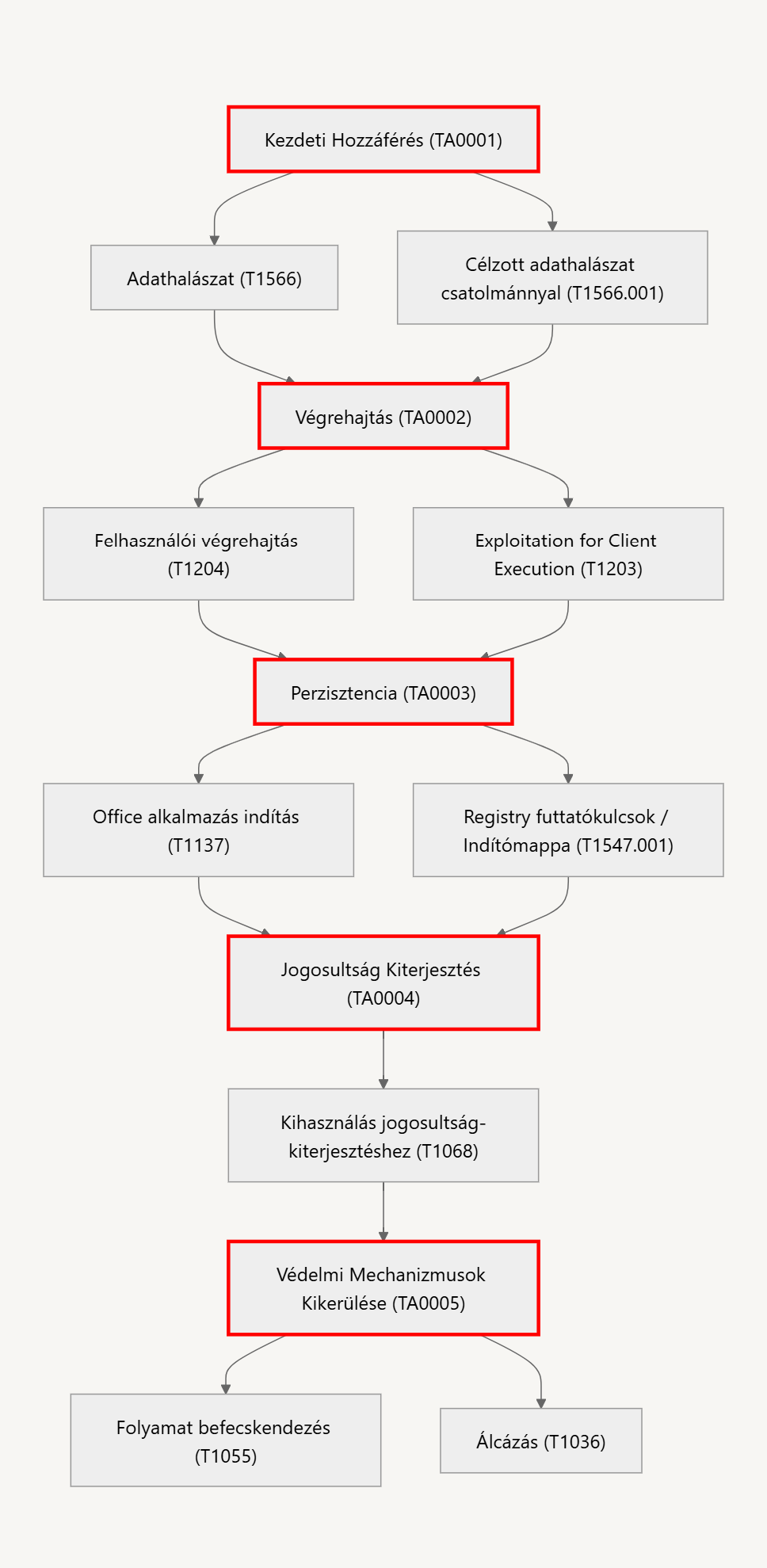

A MITRE ATT&CK keretrendszer alapján a sebezhetőség kihasználása során a támadók többféle taktikát és technikát alkalmazhatnak:

A támadók gyakran kombinálják ezeket a technikákat a sikeres behatolás és a hosszú távú jelenlét biztosítása érdekében.

A védekezésben különös figyelmet kell fordítani az Initial Access és Execution taktikákra, mivel a CVE-2025-21298 esetében ezek jelentik a kritikus támadási felületet.

Védelmi Stratégiák

A CVE-2025-21298 sebezhetőség elleni hatékony védekezés három fő pillérre épül: azonnali beavatkozások, hosszú távú stratégiai lépések, valamint folyamatos monitoring és detekció. Ezek a komponensek együttesen biztosítják a szervezet átfogó védelmét a zero-click támadásokkal szemben. A sikeres védekezési stratégia mindhárom területen megfelelő erőforrások allokálását és szakértői közreműködést igényel.

Azonnali védelmi intézkedések

A CVE-2025-21298 elleni védekezés legfontosabb azonnali lépései:

Windows biztonsági frissítések azonnali telepítése, különös tekintettel az OLE komponensekre

E-mail szűrők és védelmi megoldások konfigurálása az RTF csatolmányok fokozott ellenőrzésére

Felhasználói jogosultságok felülvizsgálata, minimális jogosultságok elvének alkalmazása

Endpoint védelmi megoldások frissítése és finomhangolása

Hosszú távú biztonsági megfontolások

A tartós védelem érdekében szükséges stratégiai lépések:

Rendszeres biztonsági auditok és sebezhetőség-vizsgálatok bevezetése

Automatizált patch management rendszer implementálása

Biztonsági awareness tréningek szervezése, különös tekintettel az e-mail biztonságra

Többrétegű védelmi mechanizmusok (defense-in-depth) kialakítása

Detekciós lehetőségek és monitoring

A sikeres védekezéshez elengedhetetlen a megfelelő detekciós képességek kiépítése:

SIEM rendszerek konfigurálása a gyanús OLE-aktivitások észlelésére

Hálózati forgalom anomália-detekció implementálása

Endpoint Detection and Response (EDR) megoldások finomhangolása

Központi log-gyűjtés és -elemzés

A védelmi intézkedések hatékonyságának rendszeres ellenőrzése és tesztelése kulcsfontosságú a hosszú távú biztonság fenntartásához.

Mit tehet az egyéni felhasználó?

Az egyéni felhasználók számára javasolt biztonsági intézkedések:

Automatikus Windows frissítések engedélyezése és rendszeres ellenőrzése

Megbízható vírusirtó használata, naprakész vírusdefiníciókkal

Ismeretlen forrásból származó e-mailek mellőzése, különös tekintettel a csatolmányokra

Rendszeres biztonsági mentések készítése a fontos adatokról

Korlátozott felhasználói jogosultságok használata a mindennapi munkához

A legfontosabb az elővigyázatosság és a "ha gyanús, ne nyisd meg" elv követése az e-mailek kezelése során.

Záró gondolatok

A CVE-2025-21298 sebezhetőség nem csupán egy újabb bejegyzés a végtelen CVE listában. Ez a zero-click sebezhetőség élesen rávilágít arra, hogy a digitális világban a biztonság illúziója milyen gyorsan elillanhat - elég hozzá egy e-mail, amit még csak meg sem kell nyitnunk.

Ahogy a technológia fejlődik, a támadók és védők közötti örök macska-egér játék egyre komplexebb szintekre emelkedik. A zero-click sebezhetőségek kora azonban új fejezetet nyit ebben a játszmában: már nem elég gyorsnak lenni - előre kell gondolkodnunk.

Talán ez a legfontosabb tanulság: a jövő támadásai ellen nem elég reagálnunk - meg kell tanulnunk megjósolni őket, még mielőtt megtörténnének. Mert a következő zero-click támadásnál már késő lesz védekezni, amikor a támadó az első kattintást megtette - ja, nem, hiszen pont ez a lényeg: még kattintania sem kell.

Felhasznált forrás: https://www.offsec.com/blog/cve-2025-21298/

A CVE-2025-21298 sebezhetőség esetében az ole32.dll könyvtár UtOlePresStmToContentsStm függvényében található egy memória korrupciós hiba. A probléma akkor jelentkezik, amikor a rendszer megpróbálja feldolgozni és átalakítani az "OlePres" adatfolyamot "CONTENTS" formátumba. Egy támadó egy speciálisan kialakított RTF dokumentum segítségével tudja kihasználni ezt a hibát: az ilyen dokumentum tartalmaz egy olyan OLE objektumot, amely a hibát kiváltja, és a memória korrupció következtében lehetővé válik, hogy a támadó tetszőleges kódot futtasson a célrendszeren.

A memória korrupció azt jelenti, hogy egy program a memóriában lévő adatokat olyan módon módosítja, ami nem várt vagy nem szándékolt viselkedést eredményez. Ez általában azért fordul elő, mert a program hibásan kezeli a memóriafoglalást, például egy buffer túlcsordulása, vagy olyan adathoz próbál hozzáférni, ami már felszabadult (use-after-free). Ilyen esetekben a program véletlenül vagy rosszindulatúan olyan területekre ír, ahol nem kellene, ez pedig a rendszer stabilitását vagy biztonságát veszélyeztetheti.

"Talán ez a legfontosabb tanulság: a jövő támadásai ellen nem elég reagálnunk - meg kell tanulnunk megjósolni őket, még mielőtt megtörténnének." - Igen. Ez a legfontosabb: a prediktív, preventív és proaktív védelem kialakítása.

Na. Rendszerprogramozó az épp nem vagyok, de mondjuk úgy, hogy írtam már pár vasközeli kódot. És rohadtul nem értem, hogy futtathat az Outlook alapértelmezetten egy – feltételezhetően grafikai jellegű – OLE objektumot, amikor még egy vacak (és rendszerint teljesen ártalmatlan) jpeg előnézetéhez is kattintanom kell? Én vagyok itt a hülye (azaz valamit félreértettem), vagy Microsofték?!