Finanszírozási volatilitás és rendszerszintű kockázatok az USA kiberbiztonsági infrastruktúrájában - Gyorselemzés

A MITRE CVE Program és más kritikus kiberbiztonsági szervezetek finanszírozási stabilitásának elemzése

A védelemmel és kutatással foglalkozó nonprofit MITRE Corporation közölte, hogy az amerikai kormánytól kapott finanszírozás szerdán lejár, így nem tudja tovább fenntartani azt a kritikus jelentőségű kibersebezhetőségi adatbázist, amelyet világszerte biztonsági kutatók és digitális védelmi szakemberek használnak.

A MITRE kezeli a Common Vulnerabilities and Exposures (CVE) nevű adatbázist, amelynek célja a nyilvánosan ismertté vált kiberbiztonsági sebezhetőségek azonosítása, definiálása és rendszerezése, lehetővé téve az informatikai rendszergazdák számára, hogy gyorsan beazonosítsák és rangsorolják a naponta felfedezett hibákat és támadási lehetőségeket.

Az egységes számozási rendszer, a súlyossági skála és a részletes leírások lehetővé teszik a rendkívül technikai információk gyors megosztását szervezetek között, világszerte.

A MITRE e-mailben közölte, hogy a finanszírozás „szerdán lejár”. A Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség (CISA), amelynek anyaintézménye finanszírozza a szerződést, megerősítette annak végét és hozzátette: „sürgősen dolgozunk azon, hogy mérsékeljük a hatást és fenntartsuk azokat a CVE-szolgáltatásokat, amelyekre a globális szereplők támaszkodnak.”1

Az USA kiberbiztonsági alapszervezetei

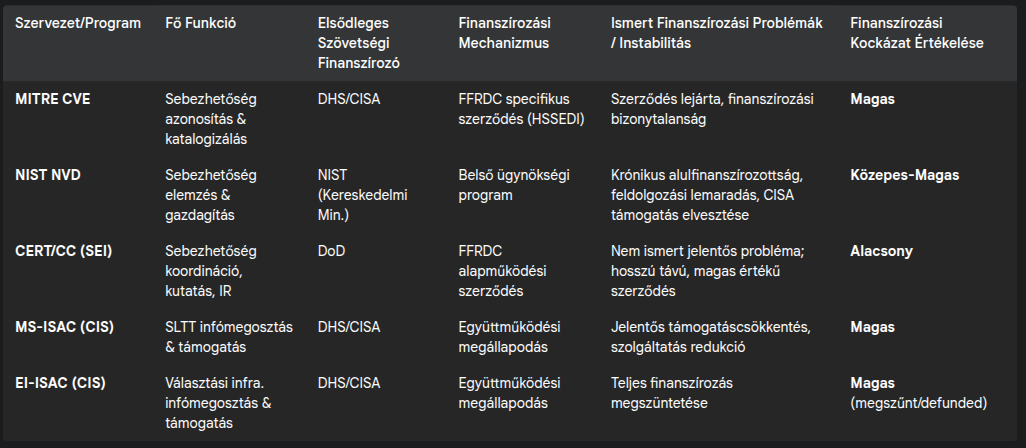

Az Egyesült Államok kiberbiztonsági ökoszisztémájának alapvető funkcióit számos, szövetségileg finanszírozott vagy támogatott szervezet látja el, beleértve a MITRE CVE programját, a NIST Nemzeti Sebezhetőségi Adatbázisát (NVD), a CERT Koordinációs Központot (CERT/CC), valamint az MS-ISAC és EI-ISAC információmegosztó központokat. Ezek az entitások kritikus szerepet játszanak a sebezhetőségek azonosításában, elemzésében, katalogizálásában és a fenyegetésekkel kapcsolatos információk koordinált megosztásában. Azonban a közelmúltbeli események rávilágítottak ezen szervezetek finanszírozási modelljeinek inherens volatilitására és az ebből fakadó rendszerszintű kockázatokra. Elemzésünk az érintett szervezetek finanszírozási mechanizmusait, az azonosított instabilitási tényezőket és azok operatív következményeit vizsgálja, kiemelve a kölcsönös függőségekből és a következetlen finanszírozási stratégiákból eredő potenciális veszélyeket a nemzeti és globális kiberbiztonsági helyzetre nézve.

A kiberbiztonsági fenyegetések elleni védekezés hatékonysága nagymértékben függ egy robusztus, megbízható információs és koordinációs infrastruktúra meglététől. Az USA-ban ezen infrastruktúra jelentős részét szövetségi forrásokból támogatott szervezetek alkotják, amelyek alapvető szolgáltatásokat nyújtanak a köz- és magánszféra szereplői számára egyaránt. A MITRE által működtetett Common Vulnerabilities and Exposures (CVE) program a sebezhetőségek egységes azonosításának globális szabványát biztosítja. A NIST Nemzeti Sebezhetőségi Adatbázisa (NVD) kritikus kontextuális adatokat (pl. CVSS pontszámok) ad hozzá ezekhez az azonosítókhoz, lehetővé téve a hatékony kockázatértékelést és priorizálást. A Carnegie Mellon Egyetem Szoftvermérnöki Intézetében (SEI) működő CERT Koordinációs Központ (CERT/CC) úttörő szerepet játszik a sebezhetőségek koordinált közzétételében és az incidenskezelésben. Az MS-ISAC és EI-ISAC pedig létfontosságú, szektorspecifikus információáramlást és támogatást biztosít az állami, helyi, törzsi és területi (SLTT) kormányzatok, illetve a választási infrastruktúra számára.

A felsorolt szervezetek stratégiai jelentősége ellenére finanszírozásuk gyakran rövid távú szerződésekhez, éves költségvetési előirányzatokhoz vagy specifikus együttműködési megállapodásokhoz kötött, amelyek ki vannak téve a politikai és költségvetési ciklusok ingadozásainak. A közelmúltban tapasztalt finanszírozási zavarok – mint a CVE program aktuális (átmeneti) finanszírozási bizonytalansága, az NVD feldolgozási kapacitásának súlyos lemaradása, valamint az MS-ISAC és EI-ISAC támogatásának jelentős csökkentése vagy megszüntetése – rávilágítottak a finanszírozási modellek inherens sebezhetőségére.

Finanszírozási modellek és kockázatok

MITRE CVE program: Szerződéses függőség és operatív kockázatok

A CVE program, bár a MITRE FFRDC struktúráján belül működik (konkrétan a DHS által szponzorált HSSEDI keretében), elsődleges finanszírozása egy specifikus, a CISA-val kötött szerződésen keresztül valósul meg. Ez a modell magas fokú függőséget teremtett a CISA költségvetési döntéseitől és szerződéskezelési gyakorlatától. A jelenlegi, 2025 áprilisában bekövetkezett finanszírozási bizonytalanság, amikor a szerződés megújítása késik, közvetlen operatív leállással fenyeget: az új CVE ID-k kiadásának felfüggesztésével és a program weboldalának potenciális leállításával járhat. Bár a helyzet várhatóan átmenetileg megoldódik, az eset jól demonstrálja a modell törékenységét. A finanszírozás volatilitása aláássa a program kiszámíthatóságát, ami elengedhetetlen a globális sebezhetőségkezelési folyamatok zökkenőmentes működéséhez. A finanszírozási bizonytalanság híre önmagában is erodálhatja a nemzetközi partnerek bizalmát és potenciálisan késleltetheti a sebezhetőségek bejelentését vagy alternatív, kevésbé standardizált megoldások keresésére ösztönözhet.

NIST NVD: Erőforrás-korlátok és feldolgozási lemaradások

Az NVD, amely a NIST belső programjaként működik, a NIST költségvetési előirányzataiból finanszírozott. Azonban a beérkező CVE-k mennyiségének drámai növekedése (32%-os emelkedés 2024-ben) és a technológiai infrastruktúra elavultsága súlyos feldolgozási lemaradáshoz vezetett. Ezt a helyzetet tovább súlyosbította a CISA által korábban nyújtott évi ~3,7 millió dolláros kiegészítő támogatás megszüntetése. Bár a NIST átcsoportosított forrásokat és külső feldolgozó partnert (Analygence) vont be a feldolgozási lemaradás kezelésére, a becsült éves finanszírozási igény (300-400 millió dollár a teljes helyreállításhoz) messze meghaladja a jelenlegi finanszírozási szintet. Az NVD képtelensége a CVE rekordok időben történő gazdagítására (CVSS, CPE, CWE adatokkal) szignifikáns operatív problémát okoz a sebezhetőségkezelési munkafolyamatokban, csökkentve a CVE adatok azonnali használhatóságát és növelve a szervezetek kiberbiztonsági kockázatát. Az NVD problémái rávilágítanak a krónikus alulfinanszírozottság és az erőforrás-allokáció elégtelenségének veszélyeire egy alapvető infrastruktúra-elem esetében.

MS-ISAC & EI-ISAC: A támogatásalapú modell instabilitása

Az MS-ISAC és EI-ISAC, amelyeket a CIS működtet, nagymértékben támaszkodtak a CISA által egy együttműködési megállapodás keretében nyújtott finanszírozásra. Ez a modell rendkívül sebezhetőnek bizonyult, amikor a CISA – a költségvetési hatékonyságra és a szolgáltatások vélt redundanciájára hivatkozva – megszüntette az EI-ISAC finanszírozását és jelentősen (évi 10 millió dollárral) csökkentette az MS-ISAC támogatását. Ez a lépés, amelyet az SLTT tisztviselők és szakértők széles körben kritizáltak, azonnali szolgáltatáscsökkenéshez vezetett, különösen súlyosan érintve azokat a kisebb, alulfinanszírozott entitásokat, amelyek leginkább rá voltak utalva ezekre az ingyenes vagy kedvezményes árú szolgáltatásokra. Az eset demonstrálja a támogatásalapú finanszírozás magas kockázatát olyan kritikus funkciók esetében, amelyek működése így közvetlenül függ a finanszírozó ügynökség változó prioritásaitól és költségvetési helyzetétől. Ez a modell eltér a legtöbb más célú, tagdíjalapú ISAC-étól.

CERT/CC (SEI/CMU): Relatív stabilitás a DoD FFRDC modellben

A CERT/CC, amely az SEI részeként működik, egy DoD által szponzorált FFRDC. Az SEI finanszírozását egy hosszú távú, magas értékű (akár 2,7 milliárd dolláros, 5 éves periódusra szóló) alapműködési szerződés biztosítja a DoD részéről. Ez a struktúra lényegesen nagyobb pénzügyi stabilitást és kiszámíthatóságot nyújt, mint a CISA által finanszírozott programok esetében tapasztalt modellek. Bár az SEI esetenként más ügynökségektől is kaphat finanszírozást specifikus projektekre (pl. DHS, ODNI), a működés gerincét a DoD alapfinanszírozása adja. Ez a modell ellenállóbbnak tűnik a rövid távú költségvetési ingadozásokkal szemben, ugyanakkor felveti a kérdést, hogy a DoD mint elsődleges szponzor prioritásai milyen mértékben befolyásolják a CERT/CC tevékenységének fókuszát és agilitását a szélesebb, nem DoD-specifikus kiberbiztonsági kihívások kezelésében.

Rendszerszintű kockázatok és következmények

Az egyes szervezeteknél jelentkező problémák túlmutatnak önmagukon és rendszerszintű kockázatokat generálnak az egész kiberbiztonsági ökoszisztémában.

Kölcsönös függőségek és dominóhatás: Az NVD függ a CVE adatoktól, számos szervezet (beleértve az ISAC-okat is) pedig az NVD által gazdagított információktól. A CVE finanszírozási bizonytalansága és az NVD feldolgozási kapacitásának elégtelensége együttesen szűk keresztmetszeteket és késedelmeket okoz a sebezhetőségkezelési láncban, csökkentve a védekezési képességek hatékonyságát. Egy komponens meghibásodása vagy lassulása kaszkádszerűen gyengíti a rendszer egészét.

Operatív kapacitás degradációja alulfinanszírozottság miatt: Az elégtelen vagy instabil finanszírozás akadályozza a szükséges technológiai fejlesztéseket, a szakképzett munkaerő megtartását és a növekvő adatmennyiség kezeléséhez szükséges skálázást. Ez operatív lemaradásokhoz (NVD), a szolgáltatások minőségének romlásához és a proaktív képességfejlesztés helyett reaktív "tűzoltáshoz" vezet.

Stratégiai Következetlenség és Kiszámíthatatlanság: A különböző finanszírozási modellek és az egyes ügynökségek (CISA, NIST, DoD) eltérő stabilitási szintjei egy átfogó, koherens stratégia hiányára utalnak ezen kritikus infrastruktúra-elemek fenntartásában. A CISA által végrehajtott hirtelen támogatáscsökkentések aláássák a bizalmat és megnehezítik a hosszú távú tervezést az érintett szervezetek számára.

Konklúzió

Az elemzett amerikai szövetségileg finanszírozott kiberbiztonsági szervezetek finanszírozási modelljeinek volatilitása jelentős operatív és rendszerszintű kockázatokat hordoz. A CVE program szerződéses bizonytalansága, az NVD krónikus erőforráshiánya és az ISAC-ok támogatásának instabilitása mind a finanszírozási mechanizmusok és a stratégiai felügyelet hiányosságaira utalnak. Ezen alapvető infrastruktúra-elemek megbízhatatlan működése közvetlenül veszélyezteti a nemzeti és globális kiberbiztonsági védekezőképességet.

A helyzet kezelése érdekében elengedhetetlen a finanszírozási stratégiák újragondolása:

Stabil, hosszú távú finanszírozási modellek: Az alapvető funkciókat (CVE, NVD) ellátó programok számára többéves, kiszámítható alapfinanszírozást kell biztosítani, amely független a rövid távú politikai és költségvetési ciklusoktól. Az FFRDC alapműködési szerződés (mint az SEI/CERT esetében) lehet egy követendő példa, bár annak potenciális korlátait is figyelembe kell venni.

Erőforrás-allokáció az igényekhez igazítva: A finanszírozásnak dinamikusan kell követnie a növekvő igényeket (pl. sebezhetőségek száma, technológiai komplexitás). Rendszeres felülvizsgálatra és a szükséges erőforrások biztosítására van szükség a megfelelő operatív kapacitás fenntartásához.

Függőségek csökkentése és diverzifikáció: Vizsgálni kell a finanszírozási források diverzifikálásának lehetőségét (pl. iparági konzorciumok, nemzetközi hozzájárulások) a globális jelentőségű programok esetében.

Stratégiai felügyelet és koordináció: Szükség van egy magasabb szintű, ügynökségközi koordinációra és stratégiai felügyeletre a kritikus kiberbiztonsági infrastruktúra-elemek finanszírozásában, biztosítva a rendszer egészének koherenciáját és stabilitását.

Az alapvető kiberbiztonsági "közművek" finanszírozásának stabilizálása nem csupán adminisztratív kérdés, hanem a nemzeti és globális digitális biztonság alapvető feltétele.