Juniper Session Smart Router hitelesítés megkerülési sérülékenység (CVE-2025-21589)

Kritikus sebezhetőség a Juniper Session Smart Router rendszereiben, amely lehetővé teszi a hitelesítés megkerülését és az eszközök teljes irányítását. Azonnali frissítés szükséges!

A Juniper Networks Session Smart Router, Session Smart Conductor és WAN Assurance Router termékeiben egy kritikus, hitelesítés megkerülési sebezhetőséget (CVE-2025-21589) azonosítottak. A sebezhetőség kihasználásával a támadók hálózati hozzáféréssel megkerülhetik az autentikációt, és teljes adminisztratív irányítást szerezhetnek az érintett eszközök felett.

CVE azonosító: CVE-2025-21589

CVSS pontszám: 9.8 (Kritikus)

Érintett termékek és verziók:

Session Smart Router: 5.6.7-től 5.6.17 előtti verziók, 6.0.8, 6.1-től 6.1.12-lts előtti verziók, 6.2-től 6.2.8-lts előtti verziók, 6.3-tól 6.3.3-r2 előtti verziók

Session Smart Conductor: 5.6.7-től 5.6.17 előtti verziók, 6.0.8, 6.1-től 6.1.12-lts előtti verziók, 6.2-től 6.2.8-lts előtti verziók, 6.3-tól 6.3.3-r2 előtti verziók

WAN Assurance Managed Routers: 5.6.7-től 5.6.17 előtti verziók, 6.0.8, 6.1-től 6.1.12-lts előtti verziók, 6.2-től 6.2.8-lts előtti verziók, 6.3-tól 6.3.3-r2 előtti verziók

Technikai részletek

CVE azonosító: CVE-2025-21589

Sebezhetőség típusa: Hitelesítés megkerülése alternatív útvonal vagy csatorna használatával

Leírás: A sebezhetőség lehetővé teszi, hogy egy hálózati támadó megkerülje az autentikációs mechanizmusokat, és adminisztratív hozzáférést szerezzen az érintett eszközhöz.

Felfedezés módja: A Juniper Networks belső termékbiztonsági tesztelése és kutatása során azonosították.

Proof of Concept (PoC) státusz: Jelenleg nem ismert nyilvánosan elérhető PoC kód.

Exploitáció és támadási modell

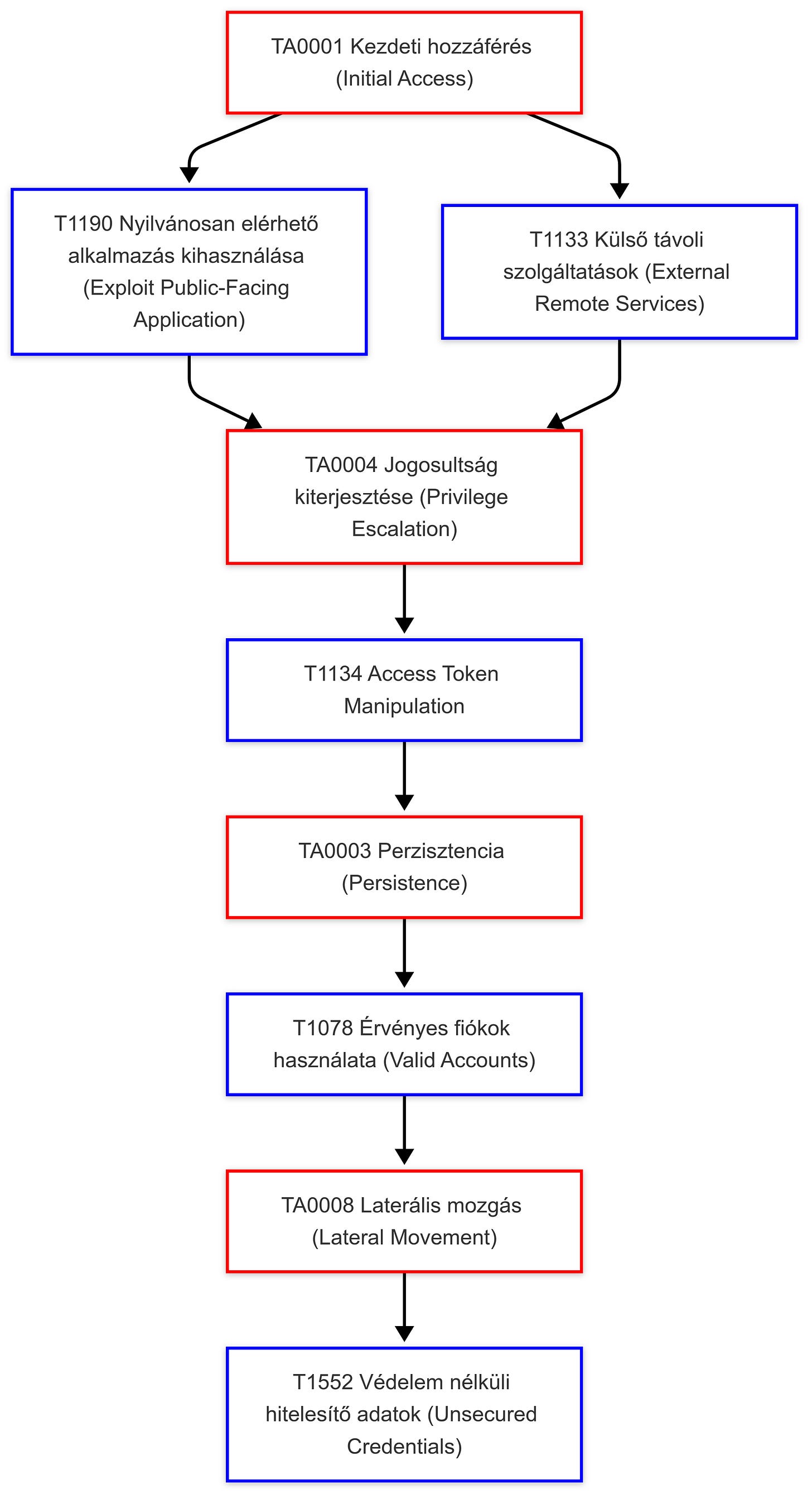

MITRE ATT&CK taktikák és technikák:

TA0001 - Kezdeti hozzáférés (Initial Access)

T1190 - Nyilvánosan elérhető alkalmazás kihasználása (Exploit Public-Facing Application) - A támadó a Session Smart Router nyilvánosan elérhető webes felületén keresztül próbálja kihasználni a hitelesítés megkerülési sebezhetőséget.

T1133 - Külső távoli szolgáltatások használata (External Remote Services) - A támadó a router távoli menedzsment interfészén keresztül próbál hozzáférést szerezni az eszközhöz.

TA0004 - Jogosultság kiterjesztése (Privilege Escalation)

T1134 - Hozzáférési token manipuláció (Access Token Manipulation) - A sebezhetőség kihasználásával a támadó képes lehet érvényes hozzáférési tokeneket generálni vagy módosítani, megkerülve ezzel a hitelesítést.

TA0003 - Perzisztencia kialakítása (Persistence)

T1078 - Érvényes fiókok használata (Valid Accounts) - A sikeres hitelesítés megkerülés után a támadó létrehozhat vagy felhasználhat létező adminisztrátori fiókokat a tartós hozzáférés biztosításához.

TA0008 - Oldalirányú mozgás (Lateral Movement)

T1552 - Védelem nélküli hitelesítő adatok megszerzése (Unsecured Credentials) - A kompromittált router segítségével a támadó további hitelesítő adatokat szerezhet meg a hálózatban, amelyeket más eszközök támadására használhat.

Támadási forgatókönyv:

A támadó hálózati hozzáférést szerez az érintett eszközhöz.

Kihasználja a sebezhetőséget az autentikáció megkerülésére.

Teljes adminisztratív irányítást szerez az eszköz felett, lehetővé téve további rosszindulatú tevékenységeket.

Ismert támadási kampányok és threat actorok

Jelenlegi állapot: A Juniper Networks eddig nem talált bizonyítékot arra, hogy a sebezhetőséget rosszindulatúan kihasználták volna.

Leginkább érintett rendszerek és szektorok

Érintett rendszerek: Minden olyan hálózat, amely a fent említett érintett verziójú Juniper Session Smart Router, Session Smart Conductor vagy WAN Assurance Router eszközöket használja.

Leginkább veszélyeztetett szektorok:

Nagyvállalati IT infrastruktúrák

Szolgáltatók

Kormányzati szervek

Pénzügyi intézmények

Detektálás és hunting

Indicators of Compromise (IoC-k):

Szokatlan adminisztratív bejelentkezések

Ismeretlen IP-címekről érkező hozzáférési kísérletek

Nem várt konfigurációs változások

Javasolt monitoring pontok:

Adminisztratív hozzáférési naplók

Konfigurációs változások figyelése

Hálózati forgalom anomáliák

Mitigáció és védelmi intézkedések

Patch információk:

A sebezhetőséget javították a következő verziókban:

Session Smart Router: 5.6.17, 6.0.9, 6.1.12-lts, 6.2.8-lts, 6.3.3-r2 és újabb verziók

Session Smart Conductor: 5.6.17, 6.0.9, 6.1.12-lts, 6.2.8-lts, 6.3.3-r2 és újabb verziók

WAN Assurance Managed Routers: 5.6.17, 6.0.9, 6.1.12-lts, 6.2.8-lts, 6.3.3-r2 és újabb verziók

Ideiglenes megoldások (workaround-ok):

Hálózati hozzáférési korlátozás: Az adminisztratív interfészek elérését kizárólag belső, megbízható hálózati forrásokra kell korlátozni.

Multi-Factor Authentication (MFA) alkalmazása: Ha lehetséges, érdemes engedélyezni az MFA-t az adminisztratív hozzáférésekhez.

Tűzfal és IDS/IPS szabályok alkalmazása: Az adminisztratív interfészek védelmére érdemes tűzfal szabályokat beállítani, illetve IDS/IPS rendszerekben detektálni az illetéktelen hozzáférési kísérleteket.

További védelmi javaslatok:

Az érintett eszközök azonnali frissítése a legújabb biztonsági javításokra.

Rendszeres konfigurációellenőrzések végrehajtása a váratlan változások azonosítása érdekében.

Biztonságtudatossági tréningek végrehajtása az adminisztrátorok számára, hogy felismerjék a gyanús hozzáférési mintákat.

Threat intelligence figyelése, mivel lehetséges, hogy a sebezhetőséghez később nyilvánosan elérhető exploitok jelennek meg.

Források

Hivatalos gyártói közlemény: https://supportportal.juniper.net/s/article/2025-02-Out-of-Cycle-Security-Bulletin-Session-Smart-Router-Session-Smart-Conductor-WAN-Assurance-Router-API-Authentication-Bypass-Vulnerability-CVE-2025-21589?language=en_US

Referenciák: https://thehackernews.com/2025/02/juniper-session-smart-routers.html