Kritikus sérülékenységek a Palo Alto Networks tűzfalakban

Hitelesítés megkerülését és rendszerszintű jogosultságok megszerzését lehetővé tevő sebezhetőségek a Palo Alto Network termékekben. Azonnali frissítés szükséges.

A Palo Alto Networks PAN-OS tűzfalakban több sérülékenységet azonosítottak, amelyek kihasználásával a támadók hitelesítés nélkül hozzáférhetnek a rendszerekhez, és rendszergazdai jogosultságokat szerezhetnek. Ezeket a sérülékenységeket már aktívan kihasználják a támadók, ezért elengedhetetlen a rendszerek azonnali frissítése.

CVSS pontszám és besorolás: 8.8 (Kritikus), 7.5 (Magas), 6.9 (Közepes)

Érintett termékek és verziók:

PAN-OS 11.2: 11.2.4-h4 előtti verziók

PAN-OS 11.1: 11.1.6-h1 előtti verziók

PAN-OS 10.2: 10.2.13-h3 előtti verziók

PAN-OS 10.1: 10.1.14-h9 előtti verziók

Gyártói közlemények, változások:

A Palo Alto Networks 2025. február 12-én kiadott biztonsági frissítéseket a fent említett sérülékenységek javítására. A vállalat megerősítette, hogy a sérülékenységeket aktívan kihasználják, és sürgeti az érintett rendszerek azonnali frissítését.

Támadás lehetséges hatása:

Hitelesítés megkerülése: A támadók hitelesítés nélkül hozzáférhetnek a tűzfalak menedzsment felületéhez.

Rendszerszintű jogosultságok megszerzése: A sérülékenységek láncolásával a támadók root szintű hozzáférést szerezhetnek a rendszeren.

Érzékeny adatok kiszivárogtatása: A támadók felhasználói hitelesítési adatokat és konfigurációs információkat szerezhetnek.

Exploit elérhetősége:

Publikusan elérhető proof-of-concept (PoC) kódok állnak rendelkezésre, és jelentések szerint a támadók aktívan kihasználják ezeket a sérülékenységeket.

Technikai részletek

CVE azonosítók:

CVE-2025-0108

CVE-2024-9474

CVE-2024-0012

CVE-2025-0111

A sérülékenységek technikai leírása:

CVE-2025-0108 (kritikus):

A PAN-OS webes kezelőfelületén található hitelesítési hiba • Lehetővé teszi bizonyos funkciók elérését hitelesítés nélkül

Kritikus belépési pont további támadásokhoz

CVE-2024-9474 (közepes):

Jogosultság-eszkalációs sérülékenység • Rendszergazdai jogosultságok megszerzését teszi lehetővé

Különösen veszélyes CVE-2025-0108-cal kombinálva

CVE-2024-0012:

Korábbi hitelesítés-megkerülési sérülékenység

CVE-2024-9474-gyel együtt távvezérelt kódfuttatást tesz lehetővé • Aktív kihasználás 2024 novemberétől

CVE-2025-0111 (magas):

Fájlolvasási jogosultsági probléma

A "nobody" felhasználó jogosultságaival olvasható fájlok elérése

Érzékeny konfigurációs és hitelesítési adatok kiszivárogtatása

Exploitáció feltételei:

A támadók láncolva használják CVE-2025-0108-at, CVE-2024-9474-et és CVE-2025-0111-et, hogy root jogosultságokat szerezzenek és érzékeny konfigurációs adatokat, felhasználói hitelesítési adatokat nyerjenek ki a sérülékeny rendszerekből.

Korábban a CVE-2024-9474-et CVE-2024-0012-vel kombinálták távvezérelt kódfuttatáshoz.

Proof of Concept (PoC) státusz:

Publikusan elérhető PoC kódok állnak rendelkezésre, és a támadók aktívan kihasználják ezeket a sérülékenységeket.

Exploitáció lehetőségei:

A sérülékenységek együttes kihasználása különösen veszélyes támadási láncokat tesz lehetővé:

Kezdeti hozzáférés megszerzése a CVE-2025-0108 kihasználásával

Jogosultságok kiterjesztése CVE-2024-9474 segítségével

Érzékeny adatok megszerzése CVE-2025-0111 révén

Alternatív támadási útvonal: CVE-2024-0012 és CVE-2024-9474 kombinálása távvezérelt kódfuttatáshoz

Ezek a támadási láncok lehetővé teszik a támadók számára, hogy az alapszintű hozzáféréstől eljussanak a teljes rendszer-kompromittációig.

Exploitáció és támadási modell

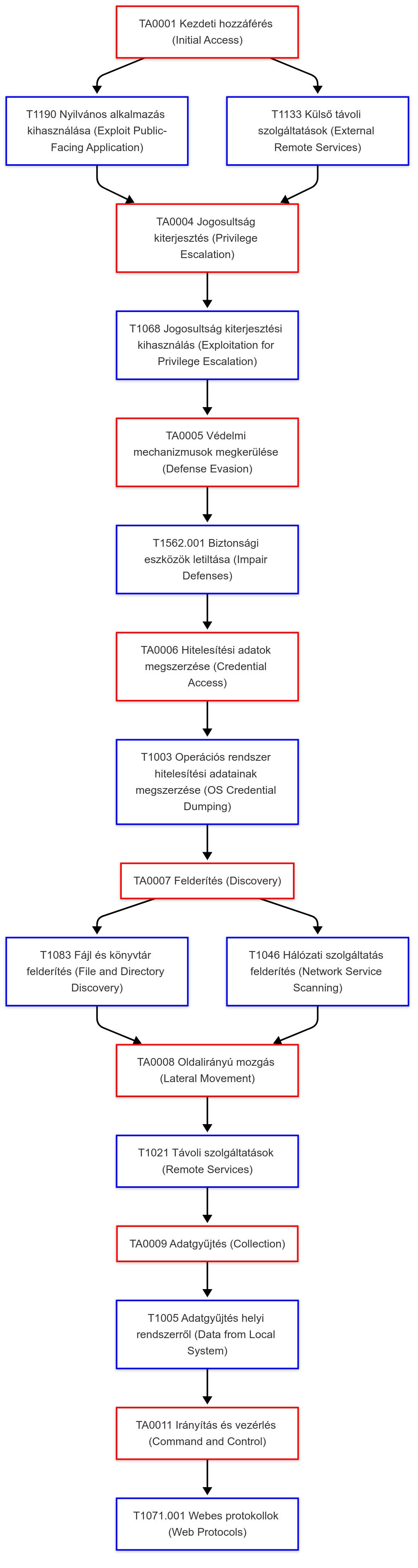

Kapcsolódó MITRE ATT&CK taktikák és technikák:

Initial Access (Kezdeti hozzáférés)

T1190 - Nyilvános alkalmazás kihasználása (Exploit Public-Facing Application)

A támadók a PAN-OS webes menedzsment felületének nyilvánosan elérhető részén található CVE-2025-0108 sérülékenységet használják ki a kezdeti hozzáférés megszerzéséhez.

T1133 - Külső távoli szolgáltatások (External Remote Services)

A támadók kihasználják a külső hálózatból elérhető PAN-OS menedzsment interfészt a támadások végrehajtásához.

Privilege Escalation (Jogosultság kiterjesztés)

T1068 - Jogosultság kiterjesztése (Exploitation for Privilege Escalation)

A CVE-2024-9474 kihasználásával a támadók magasabb szintű jogosultságokat szereznek a rendszeren.

Defense Evasion (Védelmi mechanizmusok megkerülése)

T1562.001 - Biztonsági eszközök letiltása (Impair Defenses: Disable or Modify Tools)

A megszerzett root jogosultságokkal a támadók képesek módosítani vagy letiltani a tűzfal biztonsági funkcióit.

Credential Access (Hitelesítési adatok megszerzése)

T1003 - Operációs rendszer hitelesítési adatainak megszerzése (OS Credential Dumping)

A CVE-2025-0111 kihasználásával a támadók hozzáférhetnek és kinyerhetik a rendszerben tárolt hitelesítési adatokat.

Discovery (Felderítés)

T1083 - Fájl és könyvtár felderítés (File and Directory Discovery)

A támadók a CVE-2025-0111 segítségével feltérképezik és hozzáférnek érzékeny rendszerfájlokhoz és konfigurációs állományokhoz.

T1046 - Hálózati szolgáltatás felderítés (Network Service Scanning)

A kompromittált tűzfalat használva a támadók feltérképezhetik a belső hálózat szolgáltatásait.

Lateral Movement (Oldalirányú mozgás)

T1021 - Távoli szolgáltatások (Remote Services)

A megszerzett hozzáférést és jogosultságokat kihasználva a támadók további rendszerekhez férhetnek hozzá a hálózaton belül.

Collection (Adatgyűjtés)

T1005 - Adatgyűjtés helyi rendszerről (Data from Local System)

A támadók a CVE-2025-0111 sérülékenységet kihasználva érzékeny konfigurációs adatokat és felhasználói információkat gyűjtenek.

Command and Control

T1071.001 - Webes protokollok (Web Protocols)

A támadók a kompromittált menedzsment felületet használják parancsok küldésére és adatok kinyerésére HTTP(S) protokollon keresztül.

Lehetséges visszaélések és támadási forgatókönyvek:

Adminisztratív hozzáférés megszerzése és eszkaláció

A támadók először a CVE-2025-0108 kihasználásával megkerülik a hitelesítést a menedzsment interfészen. Ezután CVE-2024-9474 segítségével további parancsokat futtatnak, végül a CVE-2025-0111 révén érzékeny fájlokat olvasnak ki, hogy további rendszerekhez férjenek hozzá.

Láncolt támadás távoli kódfuttatás érdekében

Korábbi kampányokban a CVE-2024-9474-et a CVE-2024-0012-vel kombinálták távvezérelt kódfuttatáshoz. Most a támadók a CVE-2025-0108-at, a CVE-2024-9474-et és a CVE-2025-0111-et együtt használják, hogy root jogosultságot és konfigurációs adatokat szerezzenek.

Konfigurációs fájlok és felhasználói adatok kiszivárogtatása

A támadók a menedzsment interfész fájlhozzáférési sérülékenységeit kihasználva érzékeny adatokat, például konfigurációs mentéseket és jelszóhash-eket szerezhetnek meg.

Kritikus infrastruktúrák és hálózatok kompromittálása

A PAN-OS tűzfalak gyakran szolgálnak kritikus hálózati infrastruktúraként. Ha egy támadó sikeresen kihasználja ezeket a sebezhetőségeket, lehetősége van az egész hálózati infrastruktúra feletti irányítás megszerzésére.

Ismert támadási kampányok és threat actorok:

APT (Advanced Persistent Threat) csoportok érdeklődése: Több forrás szerint kiberkémkedésre specializálódott APT-csoportok, köztük a kínai és észak-koreai hátterű csoportok aktívan vizsgálják és kihasználják ezeket a sérülékenységeket.

Ransomware csoportok és pénzügyi motivációjú támadók: A támadók gyakran használják ki a PAN-OS tűzfalak kompromittálását ransomware terjesztésére, hogy behatoljanak a vállalati és állami rendszerekbe.

Black Basta és LockBit ransomware operátorok: Az elmúlt hónapokban több jelentés is beszámolt arról, hogy a Black Basta és a LockBit csoportok PAN-OS tűzfalakat vettek célba támadásaik során.

Leginkább érintett rendszerek és szektorok:

Pénzügyi szektor és nagyvállalatok - A nagyvállalatok és pénzügyi intézmények széles körben alkalmazzák a Palo Alto Networks tűzfalait, így kiemelten veszélyeztetettek.

Kormányzati és katonai szervezetek -Az állami és védelmi szervek PAN-OS tűzfalai elsődleges célpontok, különösen az APT csoportok számára.

Távközlési szolgáltatók - A támadók a távközlési szolgáltatók hálózataiba történő behatolásra is használhatják ezeket a sérülékenységeket, hogy lehallgatást és hálózati manipulációt hajtsanak végre.

Földrajzi célpontok: A támadások elsősorban Észak-Amerikában és Európában jelentkeztek, de az ázsiai régióban is növekvő számú esetet jelentettek.

Detektálás és hunting

Indicators of Compromise (IoC-k):

Ismert exploit URL mintázatok és HTTP kérések

Gyanús adminisztrátori bejelentkezések a PAN-OS menedzsment interfészére külső IP-ről

Szokatlan API-hívások és nagy méretű adatkiáramlás

Rendszergazdai jogosultságok váratlan módosulása

Malware és exploit tevékenységek logmintázatai

Gyanús PHP és szkriptek végrehajtása a menedzsment interfészen

Olyan parancsok és fájlhozzáférések, amelyek a CVE-2025-0111 által kihasználhatók

Szokatlan SSH vagy VPN hozzáférések a tűzfal irányából

Monitoring pontok és releváns logok:

SIEM és IDS/IPS figyelés

Nem várt adminisztrációs bejelentkezések és jogosultsági változások

Ismeretlen IP címekről érkező menedzsment interfész kapcsolatok

Threat Hunting szabályok:

Sigma szabályok: PAN-OS admin bejelentkezések és jogosultság emelési kísérletek azonosítása

Suricata és Snort szabályok: Kártékony HTTP kérések és exploit mintázatok detektálása

Mitigáció és védelmi intézkedések

Gyártói patch és frissítési információk:

Státusz: elérhető - hHvatalos biztonsági frissítések kiadva.

Érintett verziók:

PAN-OS összes verziója az alábbi frissítések előtt:

PAN-OS 11.2.4-h4

PAN-OS 11.1.6-h1

PAN-OS 10.2.13-h3

PAN-OS 10.1.14-h9

Frissítési prioritás: kritikus - Azonnali frissítés szükséges.

A sérülékenységek súlyossága és az aktív kihasználás miatt a frissítések azonnali telepítése javasolt.

Frissítési útmutató:

Előkészületek

Teljes rendszer biztonsági mentés készítése

A frissítési csomag letöltése a Palo Alto Networks Support portálról

Frissítési időablak egyeztetése az üzemeltetési csapattal

Visszaállítási terv dokumentálása

Tesztelés

A frissítés tesztkörnyezetben történő validálása

Kritikus funkciók működésének ellenőrzése

VPN és biztonsági policy-k tesztelése

Éles környezet frissítése

Frissítés végrehajtása alacsony forgalmú időszakban

High Availability (HA) környezetben a másodlagos eszköz frissítése először

Rendszerállapot és logok folyamatos monitorozása

Utóellenőrzés

Verzióinformáció ellenőrzése a frissítés után

Rendszerdiagnosztika futtatása

Kritikus szolgáltatások működésének validálása

Biztonsági beállítások újraellenőrzése

Ideiglenes mitigációs lehetőségek:

Menedzsment interfész elérésének korlátozása belső IP-címekre

Multi-Factor Authentication (MFA) bekapcsolása adminisztrátorok számára

IDS/IPS konfiguráció frissítése és sérülékenység szűrésére alkalmas szabályok telepítése

További védelmi javaslatok:

Hálózati szegmentáció és szerepkör-alapú hozzáférés biztosítása

Rendszeres konfiguráció auditálás a váratlan módosítások kiszűrésére

Források

Hivatalos gyártói közlemény: https://security.paloaltonetworks.com/CVE-2025-0108

CVE adatbázis bejegyzések:

CVE-2025-0108: https://www.cve.org/CVERecord?id=CVE-2025-0108

CVE-2024-9474: https://www.cve.org/CVERecord?id=CVE-2024-9474

CVE-2024-0012: https://www.cve.org/CVERecord?id=CVE-2024-0012

CVE-2025-0111: https://www.cve.org/CVERecord?id=CVE-2024-0011

További források: