OpRevenge: A Mysterious Team Magyarországot támadta

A támadások nemcsak technikai fenyegetést jelentettek, hanem politikai üzenetet is közvetítettek, emlékeztetve arra, hogy a hacktivista csoportok folyamatos tényezői maradnak a kibertérnek.

A Mysterious Team Bangladesh hacktivista csoport három napon át támadta Magyarország egyes kormányzati és infrastruktúrához kapcsolódó weboldalait az OpRevenge kampány részeként. A művelet célja politikai figyelmeztetés volt, amelyet Izrael és több EU-tagállam mellett Magyarország is megkapott. A támadások tegnap, azaz február 28-án délután fejeződtek be a magyarországi célpontok ellen - elvileg.

A csoport elsősorban elosztott szolgáltatásmegtagadásos (DDoS) támadásokat hajtott végre, amelyek célja az érintett weboldalak elérhetetlenné tétele vagy működésük akadályozása volt. Emellett néhány rosszul konfigurált magyar weboldalon SQL injection sérülékenységet is kihasználhattak, ezek azonban nem stratégiai jelentőségű célpontok voltak.

Bár a támadások nem okoztak tartós leállásokat, egyes weboldalak rövidebb időszakokra elérhetetlenné válhattak vagy akadozhattak. Az incidensek rávilágítanak arra, hogy a hacktivista csoportok egyre célzottabb kiberműveleteket hajtanak végre, és Magyarország is egyre gyakrabban válik célponttá.

A mostani támadások az OpRevenge nevű kiberművelet részei voltak, amelyet a csoport február 22-én jelentett be, célpontként megnevezve Izraelt és több európai uniós országot, köztük Magyarországot is.

A Mysterious Team Bangladesh csoport

A Mysterious Team Bangladesh egy politikai és ideológiai motivációjú hacktivista csoport, amely 2020 óta aktív a kibertérben. Elsősorban DDoS támadásokra, és weboldalak sérülékenységeinek kihasználására specializálódott, célpontjai között jellemzően kormányzati, pénzügyi és infrastrukturális szolgáltatók szerepelnek.

Ideológia és motiváció

A csoport nyíltan Izrael-ellenes és palesztinpárti nézeteket képvisel, célba véve azokat az országokat, amelyeket Izrael szövetségeseinek tekint. Több támadásuk során nyíltan hivatkoztak a cionizmus elleni küzdelemre, valamint a muszlim közösségek védelmére.

Az aktuális OpRevenge kampány is ebbe a mintázatba illeszkedik, ahol a támadók Izrael mellett több európai országot is ellenségesnek minősítettek. A kampány meghirdetésekor a csoport nyíltan kijelentette, hogy „európai országokat és cionista államokat” vesz célba, beleértve többek között Magyarországot, Németországot, Franciaországot, Hollandiát, Belgiumot és persze Izraelt.

Támadások, kampányok

2022 júniusa óta a csoport több mint 750 DDoS támadást és 78 weboldal-deface műveletet hajtott végre.1 A támadások célpontjai leggyakrabban logisztikai, kormányzati és pénzügyi szektorhoz tartozó szervezetek Indiában és Izraelben, de az utóbbi időben Európában is egyre több műveletük figyelhető meg.

A csoport eddigi kampányai és célpontjai:

2022: OpPatuk – Kiterjedt kibertámadások India ellen.

2023: OpIsrael – Izraeli kormányzati és vállalati rendszerek elleni DDoS és deface támadások.

2024: EU-tagállamok elleni kisebb támadások, főként Spanyolországban és Franciaországban.

2025: OpRevenge – Kiberművelet Izrael és több európai ország ellen, beleértve Magyarországot is.

A csoport Telegramon és más titkosított kommunikációs csatornákon szervezi műveleteit és nyilvánosan bejelenti célpontjait. A támadások időzítése gyakran aktuális geopolitikai eseményekhez igazodik, demonstrálva politikai állásfoglalásukat.

A támadók identitása, nemzetisége

Bár a csoport neve Bangladesre utal, nem biztos, hogy kizárólag bangladesi származású tagokból áll. Az ilyen hacktivista csoportok gyakran nemzetközi összetételűek, és a név sokszor inkább egyfajta "brand", mintsem tényleges földrajzi kötöttség.

Bangladesi eredet vagy megtévesztés?

A csoport több támadását Bangladeshez köthető IP-címekről indították, de a VPN-ek és proxy szerverek használata miatt ez nem egyértelmű bizonyíték.

A kommunikációjukban bengáli és angol nyelvet is használnak, ami arra utalhat, hogy Dél-Ázsiából származó tagjaik is vannak.

Nemzetközi kapcsolatok és szövetségesek

A csoport más hacktivista csoportokkal is együttműködik, például az észak-afrikai Keymous+ csapattal.

A műveleteik technikai kivitelezése és szervezettsége alapján nem kizárt, hogy külső támogatásban is részesülnek, akár más országok hacktivista vagy államilag támogatott csoportjaitól.

Hacktivista identitás és manipulálhatóság

A hacktivizmusban gyakran előfordul, hogy egy csoport nevében mások is támadásokat hajtanak végre, vagy hogy a név alatt több, egymástól független csapat is működik.

Nem zárható ki, hogy a Mysterious Team Bangladesh egy lazán szervezett hálózat, amely eltérő érdekeket képviselő tagokból áll, és a műveleteik egy része szponzorált vagy külső fél által ösztönzött lehet.

Az OpRevenge kampány – Magyarország célponttá válása

A Mysterious Team Bangladesh politikai motivációjú támadásai mögött világos mintázat figyelhető meg: a csoport olyan országokat vesz célba, amelyeket Izrael szövetségeseinek tekint. Az elmúlt hetek diplomáciai eseményei pedig hozzájárulhattak ahhoz, hogy Magyarország is felkerült a célpontok közé. Február 18-án Jichák Hercog izraeli elnök Budapestre látogatott, ahol a magyar kormányzat megerősítette Izrael támogatását. Február 24-én Magyarország az EU–Izrael Társulási Tanács ülésén ismét egyértelműen Izrael-párti álláspontot képviselt. Emellett Orbán Viktor 2024 végén meghívta Benjamin Netanjahut Magyarországra, miután a Nemzetközi Büntetőbíróság elfogatóparancsot adott ki az izraeli miniszterelnök ellen. Ezek az események egyértelműen megerősíthették a hacktivista csoport célpontválasztásának politikai dimenzióját.

Ezek után a Mysterious Team Bangladesh 2025. február 22-én a Telegram-csatornáján bejelentette az OpRevenge nevű kiberműveletet, amelyben Magyarország is szerepelt a célpontok között. A kampány célja a csoport narratívája szerint azoknak az országoknak a „megbüntetése” volt, amelyeket Izrael szövetségeseinek és a palesztin ügy ellenfeleinek tekintenek.

Az első támadások február 24-én indultak Spanyolország ellen, majd a csoport váratlanul bejelentette, hogy Spanyolország és Írország kikerül a célpontok közül, mivel „tiszteletben tartják Palesztina-barát politikájukat.” Ezt követően február 26-tól Magyarország került a célkeresztbe.

A támadások több hullámban zajlottak és elsősorban DDoS technikákra épültek, amelyek célja az érintett weboldalak elérhetőségének akadályozása volt. Emellett szabadon elérhető SQL adatbázisokat, adatbázis dumpokat is találtak, amik pontos elérhetőségét is közzétették. Ezek a weboldalak ugyanakkor nem tartoznak a stratégiailag fontos célpontok közé, inkább amolyan “látványelemként” funkcionálnak.

Magyarországi célpontok és támadási hullámok

2025. február 26. – Kormányzati és kiberbiztonsági célpontok (DDoS támadások)

A támadók az első hullámban állami szerveket és kiberbiztonsági infrastruktúrát támadtak, ezzel demonstrálva politikai üzenetüket.

defence.hu – Honvédelmi Minisztérium hivatalos oldala

cert.hu – “A HunCERT csoport a HUN-REN Számítástechnikai és Automatizálási Kutatóintézetben (HUN-REN SZTAKI) működő csoport, amely az Internet Szolgáltatók Tanácsának (ISZT) támogatásával jött létre és működik.”

Célpontválasztás lehetséges oka:

A kormányzati, azon belül is a honvédelmi infrastruktúra célba vétele egyértelmű politikai üzenet volt, amely azt sugallja, hogy a csoport Magyarország Izrael-barát politikáját próbálta „megtorolni”.

A másik célpontot vélhetően a kiberbiztonsági központnak vagy ahhoz hasonló, kiemelkedő kibervédelmi funkciót ellátó intézménynek gondolták és ez a célpontválasztás vélhetően ahhoz kapcsolódó szimbolikus gesztus, amivel a hacktivisták gyakran próbálják bizonyítani, hogy még a védelmi rendszerek sem elég erősek ellenük. (Amennyiben persze sikerül valóban fennakadást okozni a támadással.)

2025. február 27. – Közlekedési és ipari célpontok (DDoS támadások)

A következő hullámban a támadók közlekedési infrastruktúrát, repülőtéri szolgáltatásokat, valamint egy híroldalt támadtak:

bud.hu – Liszt Ferenc Nemzetközi Repülőtér

ruk.hu – Repülőtéri üzemanyagkiszolgáló vállalat

budsecurity.hu – A Budapest Airport Zrt. biztonsági leányvállalata

dailynewshungary.com – magyarországi híreket szolgáltató angol nyelvű híroldal

Célpontválasztás lehetséges oka:

A repülőtér és az üzemanyag-szolgáltató elleni támadások logikus folytatása a geopolitikai alapú hacktivista műveleteknek. A közlekedési infrastruktúra megzavarása mindig nagyobb láthatóságot biztosít a támadóknak.

A Daily News Hungary egy angol nyelvű hírportál, amelyet külföldi célközönség is követ, így a támadásnak valószínűleg a nemzetközi figyelem felkeltése volt a célja.

2025. február 28. – Kormányzati és jogi intézmények célba vétele (DDoS támadások)

Az utolsó hullámban az állami és jogi szervek weboldalaira koncentráltak:

sandorpalota.hu – Köztársasági Elnöki Hivatal

alkotmanybirosag.hu – Alkotmánybíróság

nmhh.hu – Nemzeti Média- és Hírközlési Hatóság

ugyeszseg.hu – Magyarország Ügyészsége

internethotline.hu – Online visszaélések bejelentésére szolgáló oldal

virpay.hu – Autópálya-matrica vásárlási platform

Célpontválasztás lehetséges oka:

A Köztársasági Elnöki Hivatal és az igazságszolgáltatási szervek célba vétele szimbolikus figyelmeztetésként értelmezhető.

Az NMHH és az Internethotline támadása azt mutatja, hogy a csoport a média és az internetes szabályozás elleni fellépést is fontosnak tartotta.

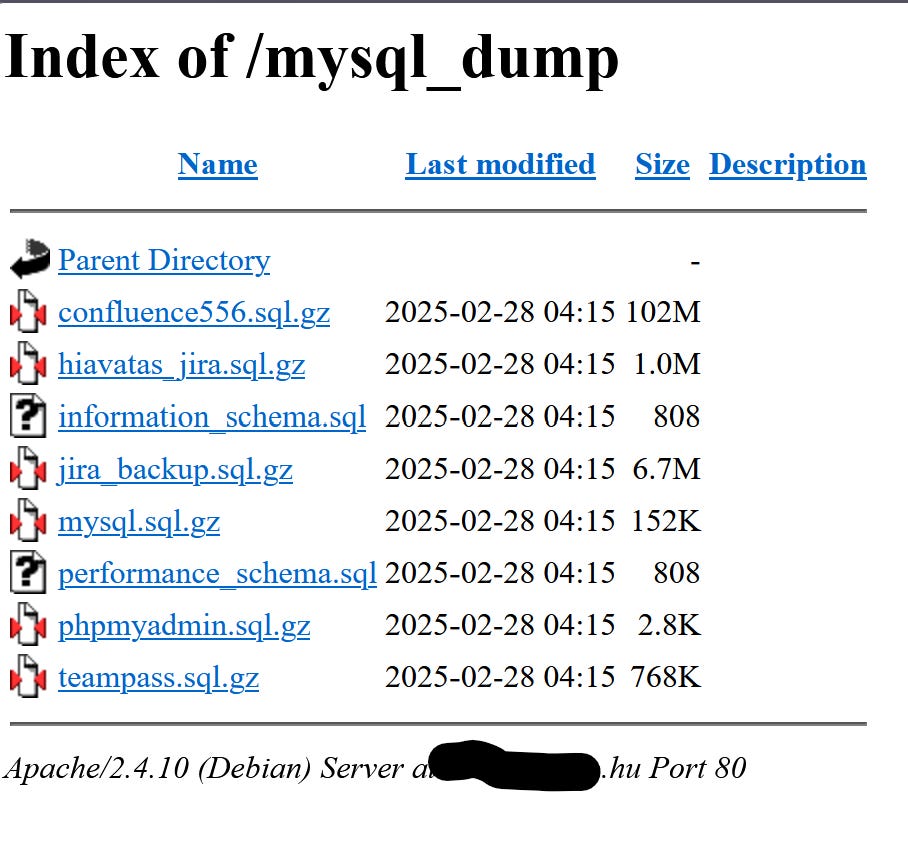

“Látványelem, könnyű préda” jellegű oldalak, publikus SQL adatbázis elérhetőségekkel

A támadók még február 27-én közzétettek néhány olyan URL-t is, ahol súlyos biztonsági konfigurációs hiányosság következtében nyíltan elérhetők többek között SQL dumpok.

Ezek az oldalak nem stratégiai célpontok, hanem vélhetően automatizált sérülékenység-keresés eredményei.

A csoport nem konkrét politikai célzatú támadást hajtott végre ezen oldalak ellen, hanem könnyen kompromittálható, gyengén védett rendszereket keresett, hogy demonstrálhassa technikai sikerességét.

A támadások hatása

A támadások technikai hatása minimális volt, de a hacktivista csoportok esetében ez sokszor csak másodlagos szempont. Az ilyen műveletek gyakran inkább politikai figyelmeztetésként és propagandaeszközként szolgálnak, nem pedig operatív károkozásként. A Mysterious Team Bangladesh az OpRevenge támadássorozatot egyértelmű sikernek állította be saját kommunikációjában, függetlenül attól, hogy az érintett célpontokon tényleges hatásokat sikerült-e elérnie.

Tanulságok, védelmi lehetőségek

A Mysterious Team Bangladesh támadásai nem okoztak jelentős károkat vagy tartós fennakadásokat Magyarországon, de az OpRevenge kampány rávilágít több olyan kiberbiztonsági kihívásra, amelyeket nem szabad figyelmen kívül hagyni. A támadások politikai figyelmeztetésként és demonstrációként szolgáltak, de technikai szempontból is fontos tanulságokat kínálnak.

A hacktivizmus egyre célzottabb és szervezettebb

A hacktivista műveletek ma már nem véletlenszerű támadások, hanem jól felépített, ideológiai motivációkra épülő akciók. A Mysterious Team Bangladesh célpontválasztása is jól mutatja, hogy a csoport tudatosan válogatta ki a támadott országokat és szervezeteket, politikai szempontok és sebezhetőségek alapján.

A védelmi oldalon ez a következőket jelenti:

A politikai és geopolitikai események monitorozása kulcsfontosságú, mert előre jelezhet hasonló támadásokat.

Az opportunista támadások továbbra is komoly kockázatot jelentenek

A támadások nem csupán politikai üzenetet közvetítettek, hanem technikai gyengeségeket is kihasználtak. A konfigurációs hiányosságok következtében elérhető SQL dumpokhoz kapcsolódó szervezetek, stratégiai szempontból jelentéktelenek, ugyanakkor olyan rendkívül gyengén védett oldalak, amelyeket valószínűleg automatizált eszközökkel, akár egy egyszerű webes kereséssel találtak meg.

Védekezési lehetőségek:

Sérülékenységvizsgálatok rendszeres elvégzése minden szervezet számára kritikus.

Alapvető biztonsági konfigurációk alkalmazása, például SQL Injection elleni védelem és WAF (Web Application Firewall) használata.

Automatizált sérülékenységkeresések végrehajtása a támadókéhoz hasonló eszközökkel, hogy az adminisztrátorok időben észlelhessék a gyenge pontokat.

A DDoS védelem jelentősége nem csökkent

Bár a támadások nem jártak tartós fennakadásokkal, a DDoS műveletek továbbra is az egyik leggyakoribb hacktivista eszköznek számítanak. A támadók gyakran bérbotneteket vagy nyílt forráskódú támadási eszközöket használnak, amelyekkel könnyen megzavarhatók a szolgáltatások.

Szükséges védelmi intézkedések:

DDoS védelmi rendszerek telepítése, amelyek képesek automatikusan felismerni és szűrni a forgalmat.

Tartalomelosztó hálózatok (CDN) használata, amelyek csökkentik a támadások hatékonyságát.

Forrásszűrés és IP-blokkolás bevezetése, hogy a gyanús forgalmat azonnal kiszűrjék.

A támadások kommunikációs hatása legalább annyira fontos, mint a technikai kivitelezés

A hacktivista csoportok számára maga a támadás sikere sokszor másodlagos, mert az elsődleges céljuk az üzenet terjesztése és saját narratívájuk erősítése. A Mysterious Team Bangladesh is minden támadást sikerként kommunikált, függetlenül attól, hogy az milyen hatékonysággal zajlott le.

Levonható tanulságok:

A támadások jelentős része pszichológiai és politikai nyomásgyakorlásra épít, ezért az átlátható, szakszerű kommunikáció elengedhetetlen. Vagyis támadásokra adott kommunikációs válasz legalább annyira fontos, mint a technikai védelem.

A támadások következményeinek átlátható bemutatása segíthet abban, hogy a közvélemény ne essen áldozatul a támadók propagandájának.

A Mysterious Team Bangladesh támadásai tehát egyelőre nem okoztak jelentős károkat.

Az OpRevenge kampány rávilágított a hacktivizmus folyamatos jelenlétére és szerepére a kibertérben, megmutatta, hogy a hacktivizmus nemcsak technikai, hanem geopolitikai eszköz is, amely figyelmeztetésként és nyomásgyakorlásként szolgálhat egy adott ország számára.

A DDoS támadásra kijelölt célpontok kiválasztása tudatos volt és a támadások kommunikációja legalább annyira fontos szerepet játszott, mint maga a technikai kivitelezés.

A jövőbeli hasonló fenyegetések elleni védekezéshez tehát technikai, stratégiai és kommunikációs válaszokra egyaránt szükség van.

A hacktivizmus nem tűnik el, hanem új módszerekkel és együttműködésekkel fejlődik tovább, ezért az ellene való védekezésnek is proaktívnak kell lennie.

(Az OpRevenge kampányra a mai naptól készülhet: Olaszország és Szlovákia.)

https://www.radware.com/cyberpedia/ddos-attacks/hacktivist-group-mysterious-team-bangladesh/