Ransomware támadás érte a Nemzeti Régészeti Intézetet

A RansomHub zsarolóvírus-csoport megtámadta az NRI-t, megbénítva az intézmény működését. A támadás újabb figyelmeztetés a magyar közintézmények számára.

A Nemzeti Régészeti Intézet (NRI) szervereit ransomware támadás érte, amely során az elkövetők 10 millió dolláros váltságdíjat követelnek az intézmény adataiért. A hackerek a teljes rendszert titkosították, az intézmény működése megbénult. Elsőként a HVG számolt be az incidensről1, amelyet még február 14-én észleltek, és azóta a támadás ténye már nem csak feltételezés, hanem valóság.

Az ügy különösen aggasztó, mivel az NRI nem csupán egy tudományos intézmény, hanem közvetlen szereplője az országos léptékű infrastrukturális és kulturális beruházások előkészítésének.

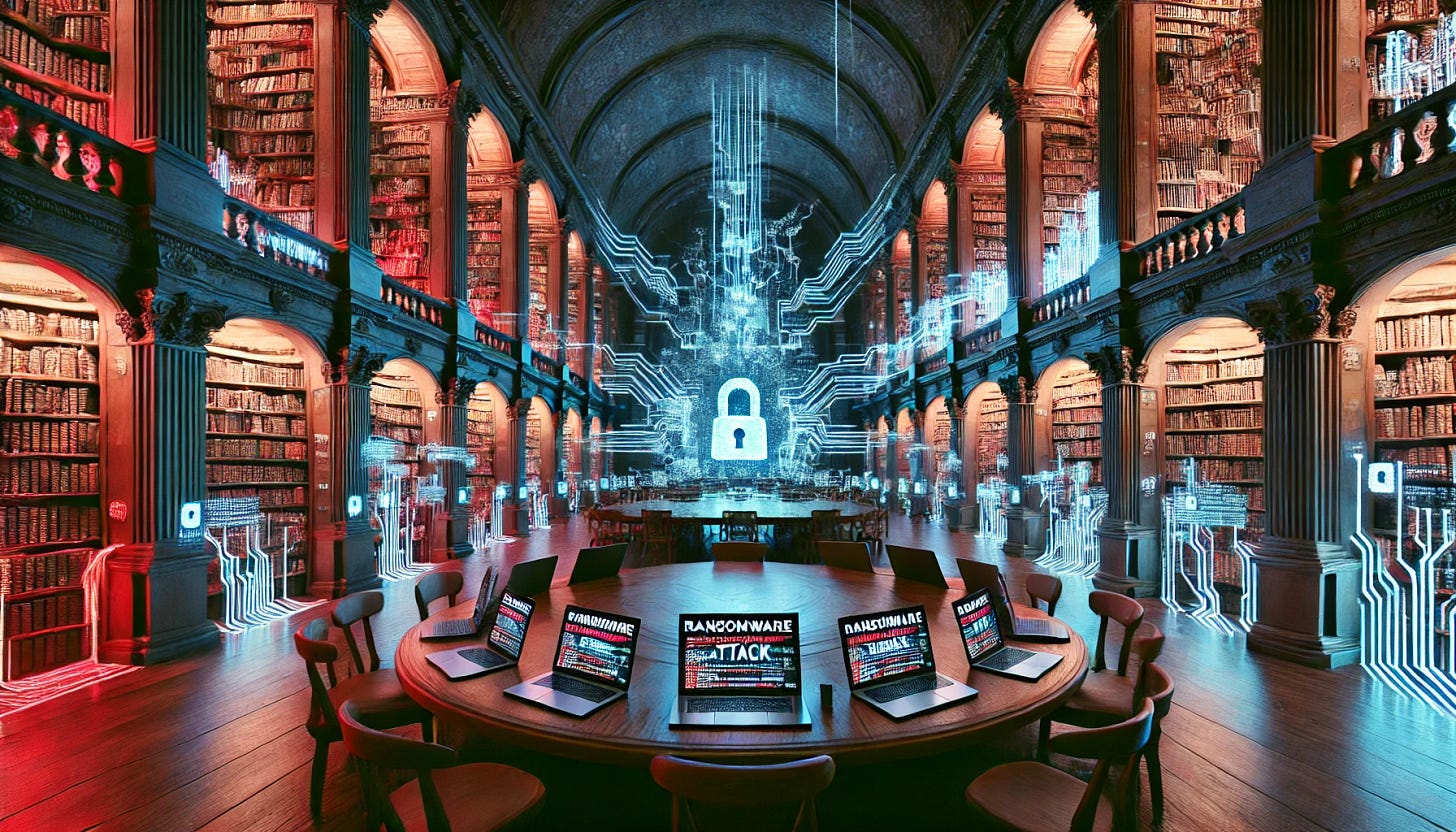

A támadás elkövetőjeként a RansomHub nevű zsarolóvírus-csoportot azonosították. Ez a csoport nem új szereplő a kibertérben: a 2024-es év egyik legaktívabb ransomware szervezete volt, amely 600 feletti célpontot támadott meg különböző ágazatokban, beleértve a pénzügyi szektort, egészségügyi intézményeket és kritikus infrastruktúrát is.

Az NRI elleni támadás nem egyedi eset, hasonló nagyszabású kibertámadások történtek korábban más nagy közgyűjtemények és könyvtárak ellen is. A British Library például 2023 októberében esett áldozatul egy hasonló ransomware támadásnak, amely hónapokig megbénította a könyvtár szolgáltatásait, és jelentős adatszivárgáshoz vezetett. Az ilyen intézmények célponttá válása nem véletlen: óriási mennyiségű értékes, gyakran egyedi és pótolhatatlan digitális adatot tárolnak, amelyeknek helyreállítása vagy pótlása rendkívül nehéz, ha nem lehetetlen. Az NRI szerint az ő esetükben jelenleg az adatok visszaállítása zajlik a biztonsági másolatok felhasználásával, de az ilyen támadások hosszú távú hatásai gyakran csak később válnak egyértelművé.

Miért támadnak könyvtárakat és közgyűjteményeket?

Bár a kiberbűnözők jellemzően pénzügyi és ipari célpontokat részesítenek előnyben, a közgyűjtemények, könyvtárak és kutatóintézetek is egyre nagyobb számban kerülnek célkeresztbe. Ennek több oka is van:

Digitális adatvagyon: A könyvtárak és régészeti intézetek hatalmas mennyiségű egyedi adatot tárolnak, amelyeket más szervezetek nem birtokolnak. Ezek lehetnek régi dokumentumok, történelmi tervek, műtárgyak digitalizált nyilvántartásai, vagy éppen nagy állami beruházásokhoz kötődő érzékeny adatok.

Elavult biztonsági rendszerek: Az ilyen intézmények gyakran alulfinanszírozottak IT szempontból, és nem rendelkeznek a legkorszerűbb kibervédelmi eszközökkel. Egy gyengén védett szerver vagy egy nem frissített szoftver elegendő lehet a támadóknak a behatoláshoz.

Hosszú helyreállítási idő: Ha egy nagy vállalatot ér támadás, az rendszerint rendelkezik incidenskezelési tervekkel és megfelelő erőforrásokkal a gyors helyreállításra. Egy közgyűjtemény vagy könyvtár esetében viszont a helyreállítás akár hónapokig vagy évekig is eltarthat, mivel az intézmények nem mindig rendelkeznek gyorsan helyreállítható redundáns másolatokkal. Vagyis nagyobb az esélye, hogy fizetnek.

Vajon az NRI incidenskezelési terve éles helyzetben is megállja a helyét? Hogyan zajlik a visszaállítási folyamat? Mennyi idő alatt lehet egy ilyen komplex szervezet működését teljes mértékben helyreállítani? Ezek azok a kérdések, amelyekre az elkövetkező hetekben választ kaphatunk.

Mi lehet veszélyben? Az NRI támadás lehetséges következményei

A Nemzeti Régészeti Intézet (NRI) elleni ransomware támadás nem csupán az intézmény belső működésére jelent fenyegetést. Az NRI központi szerepet tölt be Magyarország régészeti örökség védelmében, valamint az állami és magánberuházások előzetes régészeti feltárásainak koordinálásában. Egy ilyen szervezet működésének leállása túlmutat önmagán, hiszen közvetve infrastrukturális fejlesztések késlekedéséhez, és akár érzékeny adatok kiszivárgásához is vezethet.

Milyen rendszereket érinthetett a támadás?

A jelenlegi információk alapján az NRI szervereit titkosították, és az intézmény az adatok visszaállításán dolgozik. A támadás során kompromittálódhattak:

Beruházásokkal kapcsolatos tervdokumentációk – A magyarországi nagy építési és infrastrukturális projektek előzetes régészeti engedélyeztetéséhez kapcsolódó tervek az NRI rendszereiben lehetnek tárolva. Egy ilyen adatszivárgás érzékeny információk kiszivárgását jelentheti nemcsak az állami, hanem akár magáncégek számára is.

Földtani és régészeti feltárások adatai – Az intézet által végzett kutatások jelentős értéket képviselnek a tudományos közösség számára, de kérdés, hogy egy zsarolóvírusos támadás során ezek mennyire maradhattak sértetlenek.

Informatikai infrastruktúra és belső kommunikációs rendszerek – Az alkalmazottak napi munkájához szükséges szerverek és szolgáltatások leállása akadályozhatja a kutatásokat, engedélyezési folyamatokat és együttműködéseket más intézményekkel.

A szégyenfal árnyéka: elkerülhető a nyilvános “megszégyenítés"?

Jelenleg az NRI (még?) nem szerepel a RansomHub hivatalos szégyenfalán, amelyen a hackercsoport azokat az áldozatokat listázza, akik nem fizetnek vagy nem hajlandók tárgyalni velük. A támadók jellemzően 1-2 hetet várnak, mielőtt publikálnák az áldozat nevét, hiszen eközben megpróbálnak tárgyalásokat folytatni a váltságdíj megszerzésére.

Mi történik, ha az NRI valóban felkerül a szégyenfalra? Egy ilyen lépés nemcsak reputációs károkat okozna az intézménynek, hanem egyben azt is jelenthetné, hogy a támadók a birtokukban lévő adatok egy részét is kiszivárogtathatják a nyomásgyakorlás fokozása érdekében.

És innen jön a következő kérdés: milyen következményei lennének, ha az NRI adatai nyilvánosságra kerülnének?

Megtudhatnánk, milyen nagy állami projektek engedélyezése van folyamatban.

Kiderülhet, hogy az NRI milyen belső dokumentációkat kezel, esetleg milyen belső informatikai gyengeségek vezettek a támadáshoz.

Ha a támadók tovább mennek, és értékes régészeti információkat tesznek közzé, az akár kulturális örökségi kockázatokat is jelenthet – például illegális műkincs-kereskedelem célpontjává válhatnak bizonyos lelőhelyek.

Dupla vagy tripla zsarolás? A ransomware csoportok új módszerei

A RansomHub nem csupán a hagyományos zsarolóvírusos technikákat alkalmazza. Az elmúlt években egyre több támadó tér át a dupla és tripla zsarolásra, amelynek célja, hogy még nagyobb nyomás alá helyezze az áldozatokat.

Dupla zsarolás: Nemcsak az adatok titkosítása történik meg, hanem a támadók el is lopják azokat, és ha az áldozat nem fizet, akkor elkezdik kiszivárogtatni az érzékeny információkat.

Tripla zsarolás: Az adatlopás mellett a támadók azzal is fenyegetőznek, hogy a partnerek, ügyfelek vagy a közvélemény felé fordulnak, még nagyobb nyomást helyezve az érintettekre.

A RansomHub csoport eddigi ismert tevékenysége alapján nem kizárt, hogy az NRI elleni támadás is ebbe a mintába illeszkedik. Bár az intézmény még nem került fel a hackercsoport szégyenfalára, ha a támadók valóban érzékeny adatokat szereztek meg, akkor könnyen előfordulhat, hogy újabb nyomásgyakorlási eszközöket vetnek be annak érdekében, hogy a követelt összeget megszerezzék.

És itt felmerül a kérdés: ha valóban stratégiai fontosságú dokumentumok kerültek veszélybe, meddig tartható az a hivatalos álláspont, hogy az adatok biztonsági mentésből helyreállíthatók, és nincs ok aggodalomra? Vajon egy ilyen támadás esetében a „mindent vissza tudunk állítani” elégséges válasz?

A támadás valódi következményei csak később derülhetnek ki

Az NRI elleni ransomware támadás jelenleg még a kárelhárítás szakaszában jár, és valószínűleg az intézmény mindeddig igyekszik a lehető legkevesebb információt kiadni a helyzetről. Ugyanakkor az eddigi példák – legyen szó a British Library, vagy más közgyűjtemények elleni támadásokról – azt mutatják, hogy egy ilyen incidens hosszabb távú hatásokkal járhat, és a valódi károk sokszor csak hónapokkal később derülnek ki.

A következő hetek kérdése tehát az:

Sikerül-e teljes mértékben helyreállítani az intézmény működését?

Milyen hatással lesz mindez a régészeti feltárásokra és a nagyberuházásokra?

És ami talán a legfontosabb: az NRI képes lesz-e megakadályozni, hogy a támadók újabb nyomásgyakorlási eszközként használják fel az ellopott adatokat?

Kik állnak a támadás mögött? A RansomHub története és működése

A Nemzeti Régészeti Intézet (NRI) elleni támadás elkövetőjeként a RansomHub nevű zsarolóvírus-csoportot azonosították. Bár a név sokak számára ismeretlenül csenghet, a csoport az utóbbi hónapokban a világ egyik legaktívabb ransomware-hálózatává vált, és egyértelműen felkerült a kiberbűnözés élvonalába.

De kik is ők pontosan? Hogyan működnek? És vajon miért pont az NRI került célkeresztjükbe?

Egy új, de annál hatékonyabb szereplő a zsarolóvírusok piacán

A RansomHub először 2024 februárjában tűnt fel a kiberbűnözői világban, amikor a RAMP cybercrime fórumon keresztül megszerezte a Knight (korábban Cyclops) RaaS modellben működő csoport forráskódját. Ez az akvizíció jelentősen felgyorsította a műveleteiket, lehetővé téve, hogy rövid időn belül egy teljes mértékben működő ransomware szolgáltatást hozzanak létre. Mindössze öt hónappal később a csoport egy továbbfejlesztett változatot kezdett reklámozni az illegális piactereken, amely már az SFTP protokollon keresztüli távoli adattitkosítási képességekkel is rendelkezett.

Az egyes kutatások szerint a csoport legalább 600 sikeres támadást hajtott végre, amelyek között nagyvállalatok, egészségügyi intézmények, kormányzati szervek és ipari létesítmények is szerepeltek a világ számos országából.

A csoport szégyenfalán közétett áldozatok száma jelenleg 709-nél tart.

A csoport működésének egyik kulcsa, hogy nem közvetlenül maga hajt végre minden támadást, hanem Ransomware-as-a-Service (RaaS) modellben működik. Ez azt jelenti, hogy más, kisebb támadók is bérelhetik a RansomHub által fejlesztett zsarolóvírusokat, és cserébe a váltságdíjból származó bevételük egy részét a csoportnak kell átadniuk.

A RansomHub átlagosan a váltságdíjak 10%-át tartja meg, míg az adott támadást végrehajtó „partner” csoport a fennmaradó 90%-ot kapja meg. Ez a modell egyszerre biztosít skálázhatóságot a hálózat számára, miközben lehetővé teszi, hogy széles körben elterjedjen, és különböző szintű támadókat is bevonjon.

A kérdés így adott: vajon az NRI elleni támadást a RansomHub saját emberei követték el, vagy egy "outsourcolt" partnercsoport? Ezt egyelőre nem tudni, de a korábbi tapasztalatok alapján valószínű, hogy egy alvállalkozó támadó használhatta a csoport eszközeit, amely így technológiai és stratégiai támogatást kapott a zsaroláshoz.

Mitől olyan veszélyes?

A RansomHub nem csupán egy újabb ransomware-csoport – az eddigi elemzések szerint technológiailag is kiemelkedik a riválisai közül. A következő területeken különösen fejlettek:

Multi-platform támadási képességek

Windows rendszerek elleni zsarolóvírusok

ESXi virtualizációs szerverek (VMware) célzott támadása

Linux alapú szerverek elleni specializált malware

Ipari vezérlőrendszerek (ICS) elleni kísérletek. Például egy spanyol bioenergia üzem SCADA rendszerét sikeresen támadták, veszélyeztetve ezzel az üzem működését.

Kifinomult kezdeti hozzáférési technikák

VPN és távoli elérések elleni brute-force támadások

Ismert sebezhetőségek kihasználása (CVE-2024-34002, CVE-2021-422783, CVE-2020-1472 - ZeroLogon4)

Védelmi rendszerek megkerülése

EDR kill shifter5 – képes észlelés után módosítani saját kódját, hogy elkerülje a detektálást

Antivírus-bypass technikák

Memóriába töltődő payloadok, amelyek nem hagynak nyomot a merevlemezen

Fejlett adatlopási mechanizmusok

Az adatexfiltráció széles skálája, beleértve FTP, Tor, és Telegram-alapú csatornákat

Tripla zsarolási technika – nemcsak az áldozatot, hanem partnereit és ügyfeleit is célba veszik

Ezek a technikai képességek teszik a RansomHubot különösen veszélyessé – és egyben az egyik leggyorsabban terjedő ransomware-csoporttá.

Miért az NRI? Egy furcsa célpont, vagy mégsem?

A kérdés logikus: miért pont egy régészeti intézet került célkeresztbe? A ransomware csoportok általában pénzügyi vagy ipari célpontokat keresnek, ahol gyors és biztos váltságdíjfizetésre lehet számítani.

Ha egy intézmény nem "klasszikus" pénzügyi célpont, akkor miért éri meg támadni?

Az érzékeny adatok kiszivárogtatásának fenyegetése itt is működhet – Az NRI nagy állami beruházások terveivel rendelkezhet, amelyeket a támadók könnyen értékes célpontoknak tekinthetnek.

Kormányzati és tudományos intézmények gyakran alulfinanszírozottak IT-biztonság szempontjából – vagyis gyengébb védelmet biztosítanak, mint egy multinacionális vállalat.

A támadás jelentős fennakadást okozhat – Mivel az NRI kulcsszereplő állami beruházások engedélyezési folyamataiban, egy leállás sok szereplőt érinthet, és ez extra nyomást helyezhet az intézményre a váltságdíj kifizetése érdekében.

A támadás tehát nem feltétlenül véletlen, és ha az NRI érzékeny információkkal rendelkezik, akkor az ügy messze túlmutathat egy egyszerű zsarolóvírusos incidensen.

Hogyan tovább? Mi a következő lépés a támadók részéről?

A RansomHub eddigi mintázatai alapján három lehetséges forgatókönyv következhet:

Az NRI tárgyalásokba bocsátkozik a hackerekkel, és igyekszik visszaszerezni az adatokat. Nincs garancia arra, hogy az adatokat visszaszolgáltatják, pláne arra, hogy nem értékesítik tovább, minthogy arra sem, hogy a fizetés után jó visszafejtő kulcsot adnak. Hacsak nem a “bűnözői becsület“ a garancia, ami tisztán piaci érdekeken alapul: ha most átvágja az “ügyfelet“, akkor romlik a reputációja, kisebb lesz a fizetési hajlandósága a további áldozatoknak.

Az NRI elutasítja a fizetést, ekkor nagy az esély arra, hogy felkerül a szégyenfalra, és az adatok egy részét kiszivárogtatják.

A támadók további nyomásgyakorlást alkalmaznak, és külső szereplőket is bevonnak (például az állami beruházások érintett vállalatait), hogy fokozzák a nyomást.

Bármelyik opció is következik, egy dolog biztos: ez az eset precedensértékű lehet Magyarországon az állami szervezetek elleni ransomware támadások kezelésében.

RansomHub technikai képességei és támadási infrastruktúrája

A RansomHub nem csupán egy újabb zsarolóvírus-csoport a sok közül – a szervezet technikai fejlettsége és támadási infrastruktúrája az egyik legveszélyesebb szereplővé teszi a ransomware-piacon. Nem véletlen, hogy 2024 óta több mint 600 sikeres támadást hajtott végre, és az egyik legkeresettebb Ransomware-as-a-Service (RaaS) platformmá nőtte ki magát.

Az NRI elleni támadás kapcsán érdemes megvizsgálni, milyen technikákat használ a csoport, és miért ennyire hatékony a védekezési rendszerek kijátszásában.

Multi-platform támadási képességek

A RansomHub egyik legveszélyesebb tulajdonsága, hogy több operációs rendszeren is képes pusztítást végezni. A csoport nem kizárólag Windows alapú célpontokat támad, hanem virtualizációs és Linux rendszerek ellen is fejlesztett speciális verziókat.

Windows támadások: A RansomHub kifejezetten az Active Directory és a vállalati hálózatok kompromittálására optimalizált ransomware-t használ. A támadók az adminisztrátori jogosultságokat megszerezve teljes szerverparkokat titkosítanak.

ESXi és virtualizációs környezetek célzott támadása: A csoport az elmúlt évben nagy hangsúlyt fektetett a VMware ESXi szerverek elleni támadásokra. Az ESXi-t széles körben használják nagyvállalati és kormányzati környezetekben, így ha egy támadás sikeres, az egész informatikai infrastruktúra lebénulhat.

Linux rendszerek elleni támadások: Az ipari környezetekben és szerverfarmokon gyakran használt Linux-alapú operációs rendszereket is célba veszik. Az eddigi elemzések szerint a RansomHub kritikus infrastruktúrák és ipari létesítmények ellen is végrehajtott támadásokat.

Felmerül a kérdés: vajon az NRI is egy olyan infrastruktúrát üzemeltetett, amely sebezhető volt ezekkel a támadásokkal szemben? A támadás pontos technikai részletei egyelőre nem ismertek, de ha az intézmény használt VMware vagy Linux-alapú szervereket, akkor ez magyarázhatja, hogy miért volt különösen súlyos az incidens.

Kifinomult kezdeti hozzáférési technikák

Ahhoz, hogy egy ransomware sikeresen végrehajtsa a támadását, először be kell jutnia a célpont hálózatába. A RansomHub az alábbi fejlett technikákat alkalmazza erre:

VPN és távoli elérések elleni brute-force támadások

A támadók automatizált eszközökkel keresik a gyenge vagy újrahasznált jelszavakat a VPN és távoli elérési protokolloknál (RDP, SSH).

Ismert sebezhetőségek kihasználása

A csoport aktívan kihasznál nulladik napi sebezhetőségeket, valamint olyan ismert sérülékenységeket, mint a CVE-2024-3400 vagy a CVE-2021-42278, amelyekkel gyorsan átvették az irányítást céges és állami hálózatok felett.

Active Directory és Netlogon támadások

Az egyik legveszélyesebb módszerük, hogy a Microsoft Active Directory rendszereit kompromittálják. Ha egy ilyen támadás sikeres, teljes hozzáférést szerezhetnek a hálózat minden eszközéhez.

Ezek a technikák különösen veszélyessé teszik a RansomHubot, mivel nemcsak klasszikus adathalász módszerekkel támadnak, hanem technikailag kifinomult támadásokat is végrehajtanak.

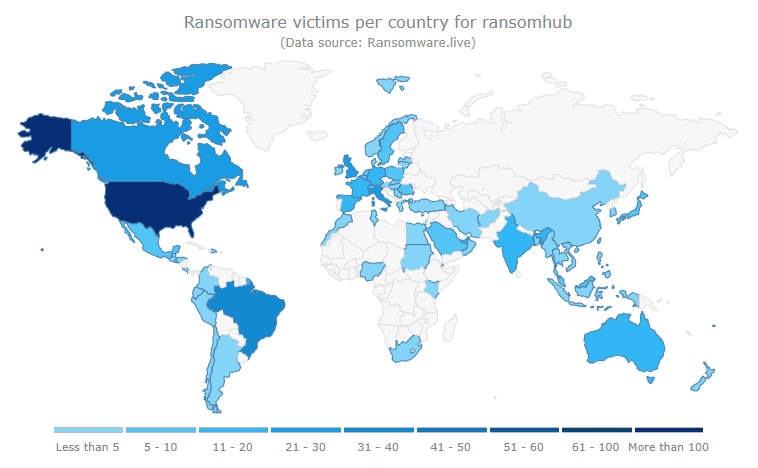

MITRE ATT&CK elemzés: A RansomHub taktikái és technikái

A RansomHub technikai képességeinek és támadási infrastruktúrájának megértéséhez érdemes MITRE ATT&CK keretrendszer alapján vizsgálni a csoport által alkalmazott taktikákat és technikákat. Ez a keretrendszer széles körben elfogadott a kiberbiztonsági szakmában, és segít azonosítani, hogy milyen módszerekkel dolgoznak a támadók, milyen vektorokat használnak a behatoláshoz és terjedéshez, valamint hogyan lehet védekezni ellenük.

A jelenlegi elemzések és a korábbi RansomHub támadások alapján az alábbi MITRE ATT&CK technikák és taktikák azonosíthatók a csoport működésében:

Kezdeti hozzáférés (Initial Access)

T1566 – Adathalászat (Phishing) - A RansomHub gyakran használ célzott adathalász támadásokat a kezdeti hozzáférés megszerzéséhez.

T1133 – Külső távoli szolgáltatások (External Remote Services) - A támadók kihasználják a nem megfelelően védett VPN és RDP kapcsolatokat.

T1190 – Nyilvános alkalmazások kihasználása (Exploit Public-Facing Application) - Aktívan keresik és kihasználják a webes alkalmazások sebezhetőségeit.

Végrehajtás (Execution)

T1204.002 – Rosszindulatú fájl végrehajtása (Malicious File) - A támadók social engineering technikákkal veszik rá a felhasználókat a kártékony fájlok megnyitására.

T1059.003 – Windows Command Shell - A RansomHub gyakran használ parancssorból futtatott szkripteket a kártevők telepítésére.

Perzisztencia (Persistence)

T1543.003 – Windows szolgáltatás létrehozása (Create or Modify System Process) - A malware rendszerszolgáltatásként települ az újraindítás utáni fennmaradásért.

T1505.003 – Web Shell - A támadók web shell-eket telepítenek a hosszútávú hozzáférés biztosításához.

Jogosultság-kiterjesztés (Privilege Escalation)

T1068 – Jogosultság-kiterjesztési sebezhetőség kihasználása (Exploitation for Privilege Escalation) - Aktívan keresik és kihasználják a rendszerszintű jogosultságok megszerzését lehetővé tevő sebezhetőségeket.

T1078 – Érvényes fiókok (Valid Accounts) - Megszerzett vagy kompromittált admin fiókokat használnak a magasabb jogosultságok eléréséhez.

Védelmi megkerülés (Defense Evasion)

T1027 – Kód obfuszkáció (Obfuscated Files or Information) - A malware kódját dinamikusan módosítják az észlelés elkerülése érdekében.

T1562.001 – Biztonsági szolgáltatások letiltása (Impair Defenses: Disable or Modify Tools) - Aktívan támadják és kikapcsolják a biztonsági megoldásokat.

Oldalirányú mozgás (Lateral Movement)

T1021.001 – Távoli asztali protokoll (Remote Desktop Protocol) - Az RDP-t használják a hálózaton belüli mozgáshoz.

T1570 – Eszközök átvitele (Lateral Tool Transfer) - A támadó eszközöket másolják és terjesztik a hálózaton belül.

Adatgyűjtés (Collection)

T1005 – Adatgyűjtés helyi rendszerről (Data from Local System) - Automatizált eszközökkel gyűjtik az értékes adatokat a helyi rendszerekről.

T1213 – Adatgyűjtés megosztott tárhelyekről (Data from Information Repositories) - Aktívan keresik és gyűjtik az adatokat a hálózati megosztásokról.

Exfiltráció (Exfiltration)

T1048 – Alternatív protokollokon keresztüli exfiltráció (Exfiltration Over Alternative Protocol) - Az adatokat Tor hálózaton és titkosított csatornákon keresztül továbbítják.

T1567.002 – Exfiltráció felhő tárolón keresztül (Exfiltration Over Web Service: Exfiltration to Cloud Storage) - Különböző felhő szolgáltatásokat használnak az adatok kijuttatására.

Hatás (Impact)

T1486 – Adatok titkosítása hatáskeltés céljából (Data Encrypted for Impact) - A fő cél az adatok titkosítása és a zsarolás.

T1490 – Helyreállítás megakadályozása (Inhibit System Recovery) - Aktívan törlik a biztonsági mentéseket és shadow copy-kat.

Működési modell: RaaS és a támadások kiszervezése

A RansomHub nem közvetlenül hajt végre minden támadást, hanem egy Ransomware-as-a-Service (RaaS) modellben működő hálózatot működtet. Ez azt jelenti, hogy bárki, aki megfelelő pénzügyi forrásokkal rendelkezik, megvásárolhatja vagy bérelheti a RansomHub eszközeit.

A csoport működése a következőképpen épül fel:

A támadók hozzáférést vásárolnak vagy bérelnek a ransomware kódjához és infrastruktúrájához.

A végrehajtó csoport végzi el a tényleges támadást, míg a RansomHub a technikai támogatást és az infrastruktúrát biztosítja.

A váltságdíjból befolyt összeget megosztják: a támadó kapja 90%-ot, míg a RansomHub 10%-ot tart meg.

Ez a modell lehetővé teszi, hogy a RansomHub gyorsan terjedjen, miközben a hálózat tagjai különböző célpontokat támadhatnak világszerte.

Felmerül a kérdés: az NRI elleni támadást vajon egy önálló alvállalkozó hajtotta végre, vagy maga a RansomHub közvetlen emberei vettek részt benne? Az eddigi minták alapján valószínűbb, hogy egy „bérlő” támadó használta a csoport eszközeit, de ezt jelenleg nem lehet biztosan tudni.

Fejlett adatexfiltrációs technikák: Az ellopott adatok gyors és rejtett továbbítása

A RansomHub egyik legújabb fejlesztése a hatékony és gyors adatexfiltrációs rendszerek alkalmazása. A támadók az ellopott fájlokat gyakran egy órán belül továbbítják saját szervereikre, így az áldozatoknak alig marad idejük reagálni.

A csoport által használt módszerek:

Titkosított Tor hálózaton keresztüli adatküldés

Telegram és más üzenetküldő alkalmazások használata

FTP és privát szerverekre történő automatikus feltöltés

Ezek az eszközök biztosítják, hogy a támadók gyorsan észrevétlenül továbbíthassák az adatokat, amelyeket később váltságdíj vagy további zsarolás céljából felhasználhatnak.

Mit tanulhatunk az NRI elleni támadásból?

A Nemzeti Régészeti Intézet (NRI) elleni ransomware támadás túlmutat önmagán – nem csupán egy intézmény belső válsága, hanem egy tanulságokkal teli figyelmeztetés minden olyan szervezet számára, amely érzékeny adatokat kezel, de nem fektet elegendő figyelmet a kibervédelemre.

Milyen kockázatokat rejt egy ilyen támadás?

Milyen szerepe van a kommunikációnak az incidenskezelésben?

És hogyan lehetne hatékonyan védekezni a jövőben?

Az NRI kommunikációs hiánya és ennek lehetséges következményei

Az NRI eddig még nem adott ki hivatalos és részletes tájékoztatást a támadás pontos hatásairól, az ellopott adatok köréről vagy az állítólagos váltságdíjról. Ennek egyik lehetséges (és jelenleg legvalószínűbb) oka, hogy az intézmény láthatóan még a helyreállítási fázisban van, és az incidens vizsgálata is vélhetően még aktívan zajlik.

Felmerül azonban a kérdés:

Mennyire segítené az intézmény saját helyzetét, ha transzparens módon kommunikálná az incidenst?

Lehet-e egy ilyen támadás elhallgatása még nagyobb károkat okozó stratégia?

Egyáltalán, kinek az érdeke az, hogy az áldozatok ne beszéljenek az ilyen támadásokról?

A ransomware támadások egyik alapvető stratégiája, hogy az áldozatokat bizonytalanságban tartsák és nyomás alá helyezzék. Ha egy szervezet titkolózik, az nemcsak az adott intézményt hozza még nehezebb helyzetbe, hanem a többi szervezet számára is megnehezíti a felkészülést.

Lehetséges következmények:

Ha az NRI nem ad ki hivatalos közleményt, az még nagyobb pánikot és spekulációt szülhet.

A támadók kihasználhatják ezt a helyzetet, és könnyebben zsarolhatják az intézményt.

A kiberbiztonsági közösség nem tud tanulni az incidensből, így más intézmények is sebezhetőek maradnak.

Felmerül tehát a kérdés: nem lenne-e érdemes egy állami szintű mechanizmust létrehozni, amely kötelezővé tenné a ransomware támadások transzparens bejelentését és kezelését?

A kibertámadások átlátható kommunikációja

A KonBriefing Research kutatása is jól rávilágít arra, hogy a kibertámadások kommunikációja egy komplex folyamat, amely több kulcsfontosságú területre kell hogy fókuszáljon. A hatékony válaszadás érdekében azonnali reagálás szükséges, miközben biztosítani kell az érintettek megfelelő tájékoztatását és a transzparens kommunikációt. A kommunikációs csator…

Milyen hosszú távú kockázatokat rejt a támadás?

A ransomware támadások nem csupán rövid távú működési zavarokat okoznak, hanem sokkal komolyabb következményekkel is járhatnak.

Az NRI esetében ezek a főbb kockázatok:

Adatszivárgás és stratégiai kockázatok

Ha a támadók valóban megszerezték az állami beruházásokhoz kötődő érzékeny dokumentumokat, az komoly nemzetbiztonsági kérdéseket is felvethet.

A kiszivárgott adatok potenciálisan más állami vagy magánérdekeket szolgálhatnak, ha azok harmadik felek kezébe kerülnek.

A támadás precedenst teremthet

Ha a támadók eredményesen zsarolhatják az NRI-t, akkor más kulturális és közintézmények is célkeresztbe kerülhetnek.

Egy ilyen sikeres támadás arra ösztönözheti a ransomware csoportokat, hogy további állami szervezeteket vegyenek célba Magyarországon.

A reputációs és pénzügyi károk hatása hosszabb távon is érezhető lesz

Ha az intézmény nem tudja megfelelően kezelni a helyzetet, az bizalomvesztést okozhat mind a tudományos közösségen, mind a nagyközönségen belül.

Egy állami intézmény elleni sikeres támadás nemzetközi szinten is árthat az ország kibervédelmi megítélésének.

Hogyan lehet védekezni az ilyen támadások ellen?

A ransomware támadások legfontosabb tanulsága, hogy a védekezésnek rétegezettnek kell lennie, és nem csupán egyetlen védelmi megoldásra építeni.

Multi-layer védekezés és támadási felület csökkentése

Zero Trust elv alkalmazása – minden hozzáférést csak minimálisan szükséges jogosultságokkal kell biztosítani.

MFA (Multi-Factor Authentication) bevezetése minden kritikus rendszerhez.

Rendszeres sérülékenységvizsgálatok és frissítések – a RansomHub gyakran kihasznál ismert sebezhetőségeket, amelyeket egy naprakész patch management stratégia kiküszöbölhet.

Adatmentési stratégiák újragondolása

Az NRI jelenleg biztonsági mentésekből állítja helyre az adatait, de kérdés, hogy ezek valóban teljes mértékben visszaállíthatók-e.

Havonta végzett kiberbiztonsági vészhelyzeti gyakorlatok segíthetik a mentések tesztelését.

Offline és replikált mentési rendszerek használata, hogy a ransomware ne érhesse el azokat.

Kockázatkezelés és incidensforgatókönyvek gyakorlása

Egy előzetesen kidolgozott incidenskezelési terv segíthet minimalizálni a támadások hatásait.

Gyakorlati tesztek és szimulációk, amelyek biztosítják, hogy egy támadás esetén mindenki tudja, mi a dolga.

Jobb kommunikáció és információmegosztás

Az átláthatóság növeli az áldozatok esélyeit arra, hogy támogató közösségi és kiberbiztonsági erőforrásokat mozgósítsanak.

Egy állami vagy iparági szintű kötelező incidensjelentési rendszer biztosíthatná, hogy más szervezetek tanulhassanak a támadásokból.

Nem egyedi eset: Magyarországi ransomware támadások

Az NRI elleni ransomware támadás nem az első, és várhatóan nem is az utolsó olyan eset, amikor állami vagy állami érdekeltségű szervezetek válnak zsarolóvírus-csoportok célpontjává Magyarországon. Csak az elmúlt évben több olyan támadás is történt, amely stratégiai jelentőségű intézményeket érintett, és rávilágított arra, hogy a kibervédelmi intézkedéseket rendszerszinten kellene fejleszteni.

Honvédelmi Beszerzési Ügynökség (VBÜ) – 2024. november

Az Inc. Ransomware csoport feltörte a Honvédelmi Beszerzési Ügynökség (VBÜ) szervereit, és 5 millió dolláros váltságdíjat követelt.

Az ellopott adatok között bizalmas katonai beszerzési dokumentumok is lehettek, amelyek kiszivárogtatása komoly nemzetbiztonsági kockázatokat jelenthet.

Ransomware támadás érhette a Védelmi Beszerzési Ügynökséget

Hogy valóban történt-e támadás, azt az érintett eddig nem erősítette meg, ugyanakkor nem is cáfolta.

Pátria Nyomda Zrt. – 2024. október

A Qilin ransomware csoport támadta meg a Pátria Nyomda Zrt.-t, amely közvetve állami megrendeléseken is dolgozik, így az érintett adatok egy része állami vonatkozású is lehetett.

A támadók nemcsak titkosították az adatokat, hanem végül nyilvánosan letölthetővé is tették az ellopott fájlokat, fokozva ezzel a reputációs és jogi kockázatokat.

Ez az eset is rávilágított arra, hogy a ransomware támadások már nem csupán váltságdíjszedésről szólnak, hanem a nyilvános megszégyenítés és információs hadviselés eszközeivé is váltak.

Záró gondolatok

A Nemzeti Régészeti Intézet (NRI) elleni ransomware támadás nemcsak egy intézményi probléma, hanem egy sokkal szélesebb kiberbiztonsági fenyegetés része. Az eset rávilágított arra, hogy a közgyűjtemények, kulturális és kutatóintézetek is célpontokká váltak, és hogy a kiberbűnözés már nem csak a pénzügyi vagy ipari szektorra jelent fenyegetést Magyarországon sem.

A támadás egyik legfontosabb tanulsága, hogy nincs olyan szervezet, amely érinthetetlen lenne. A RansomHub és hasonló csoportok nem válogatnak: ha egy szervezet adatokat tárol, ha fontos szerepet tölt be az állami infrastruktúrában, vagy ha érzékeny információkkal rendelkezik, akkor potenciális célpont.

Három kulcskérdés, amely az NRI esetéből következik

Mennyire voltunk felkészülve? - Az NRI támadása nem egyedi eset, de mennyire volt az intézmény IT rendszere védett, és mennyire volt az incidenskezelési terv éles helyzetben működőképes? Az eset rávilágít arra, hogy a megelőző biztonsági intézkedések és a rendszeres gyakorlatok elengedhetetlenek.

Mit jelent ez más állami és kulturális intézmények számára? - Az NRI esete precedenst teremthet – ha a támadók sikeresnek érzik ezt a támadást, más hasonló szervezetek is célkeresztbe kerülhetnek. Vajon a magyar közintézmények és állami szervezetek tanulnak ebből a helyzetből?

Hogyan léphetünk fel hatékonyabban a ransomware ellen?

A támadás egyik legfontosabb tanulsága, hogy az incidenskommunikáció és a transzparencia kulcsszerepet játszik a kiberbiztonság fejlesztésében. Ha az érintett szervezetek nem osztják meg tapasztalataikat, azzal csak még jobban kiszolgáltatják magukat és másokat is.

Mi következik?

A következő hetekben derül ki, hogy az NRI hogyan kezeli az esetet, és hogy milyen hatásai lehetnek hosszabb távon ennek az incidensnek.

Felkerül-e az intézmény neve a RansomHub szégyenfalára?

Nyilvánosságra hozzák-e az ellopott adatokat?

Milyen további következményekkel kell számolni?

Egy biztos: ez a támadás figyelmeztetés. Ha a magyar közintézmények nem tesznek sürgős lépéseket, akkor előbb-utóbb újabb hasonló incidensekkel kell szembenézniük.

A kérdés már nem az, hogy történik-e újabb támadás, hanem az, hogy tanultunk-e ebből az esetből. Ha nem, akkor csak idő kérdése, hogy mikor jön a következő támadás – és lehet, hogy az még nagyobb kárt fog okozni.

https://hvg.hu/360/20250217_NRI-hackeles-regeszeti-intezet-fresz-ferenc-valtsagdij-ebx

CVE-2024-3400: Ez egy kritikus parancsbeillesztési sérülékenység a Palo Alto Networks PAN-OS szoftverében, amely lehetővé teszi egy hitelesítés nélküli támadó számára, hogy tetszőleges kódot futtasson root jogosultságokkal a tűzfalon. A hiba a GlobalProtect gateway vagy portal konfigurációval rendelkező PAN-OS 10.2, 11.0 és 11.1 verzióit érinti.

CVE-2021-42278: Ez a Microsoft Active Directory-ban található sérülékenység, közismert nevén "noPac", lehetővé teszi a támadók számára, hogy jogosulatlanul módosítsák a számítógép neveket, ami elősegítheti a jogosultsági szint emelését és a domain vezérlő feletti ellenőrzés megszerzését.

CVE-2020-1472 (ZeroLogon): Ez a Netlogon protokollban található kritikus sérülékenység lehetővé teszi a támadók számára, hogy jogosulatlanul hozzáférjenek a domain vezérlőhöz, és teljes rendszergazdai jogosultságot szerezzenek.

Az EDR Kill Shifter egy olyan technika, amelyet támadók az Endpoint Detection and Response (EDR) rendszerek kiiktatására használnak, hogy észrevétlenül mozoghassanak a hálózatban. A módszer gyakran a "Bring Your Own Vulnerable Driver" (BYOVD) eljáráson alapul, ahol egy legitim, de sebezhető drivert telepítenek, majd annak sérülékenységét kihasználva rendszerszintű jogosultságot szereznek.

Ezt követően a támadók:

- Leállítják vagy megkerülik az EDR és antivírus szoftvereket,

- Szabadon mozoghatnak a hálózatban és telepíthetik a ransomware-t,

- Megakadályozhatják a biztonsági megoldások észlelését vagy válaszintézkedéseit.

További források:

https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-ransomhub

https://www.group-ib.com/blog/ransomhub-never-sleeps-episode-1/