SonicWall SSL VPN Hitelesítés Megkerülési Sérülékenység (CVE-2024-53704)

Kritikus SonicWall SSL VPN sebezhetőség teszi lehetővé a hitelesítés megkerülését. Az exploit kód elérhető, a támadások aktívak. Azonnali frissítés és védekezés szükséges!

Egy kritikus hitelesítés megkerülési (authentication bypass) sebezhetőség került azonosításra a SonicWall SSL VPN megoldásokban. A sebezhetőség kihasználásával támadók jogosulatlan hozzáférést szerezhetnek a belső hálózatokhoz, megkerülve az autentikációs mechanizmusokat.

CVE azonosító: CVE-2024-53704

CVSS pontszám: 9.8 (Kritikus)

Érintett termékek és verziók:

SonicWall SMA 100 Series eszközök

SonicWall SSL-VPN-t használó NSa, NSsp, TZ, NSFW eszközök

SonicOS firmware-t futtató rendszerek

Exploit elérhetősége:

A Proof of Concept (PoC) kód nyilvánosan elérhető, a támadások aktívan zajlanak.

Az exploit automatizálható, és egyes támadók botnetekbe integrálták.

A sérülékenység aktív kihasználás alatt áll! Azonnali frissítés és mitigáció szükséges.

Technikai Részletek

A sebezhetőség lehetővé teszi a támadók számára a hitelesítés teljes megkerülését.

Root Cause: Egy hibás hozzáférés-kezelési mechanizmus teszi lehetővé, hogy jogosulatlan kérések is sikeres autentikációként legyenek elfogadva.

Exploitáció feltételei:

A támadó távolról kihasználhatja a sérülékenységet.

Autentikáció nem szükséges, így akár anonim támadók is célba vehetik.

A támadás nem igényel speciális jogosultságokat.

Proof of Concept (PoC) státusz:

Publikusan elérhető a GitHubon és különböző exploit adatbázisokban.

Metasploit modul fejlesztés alatt áll.

Automatizálhatóság:

A támadók botnetekbe integrálhatják, lehetővé téve széleskörű kihasználását.

Automatizált szkennelők már keresik a sebezhető rendszereket.

Exploitáció és támadási modell

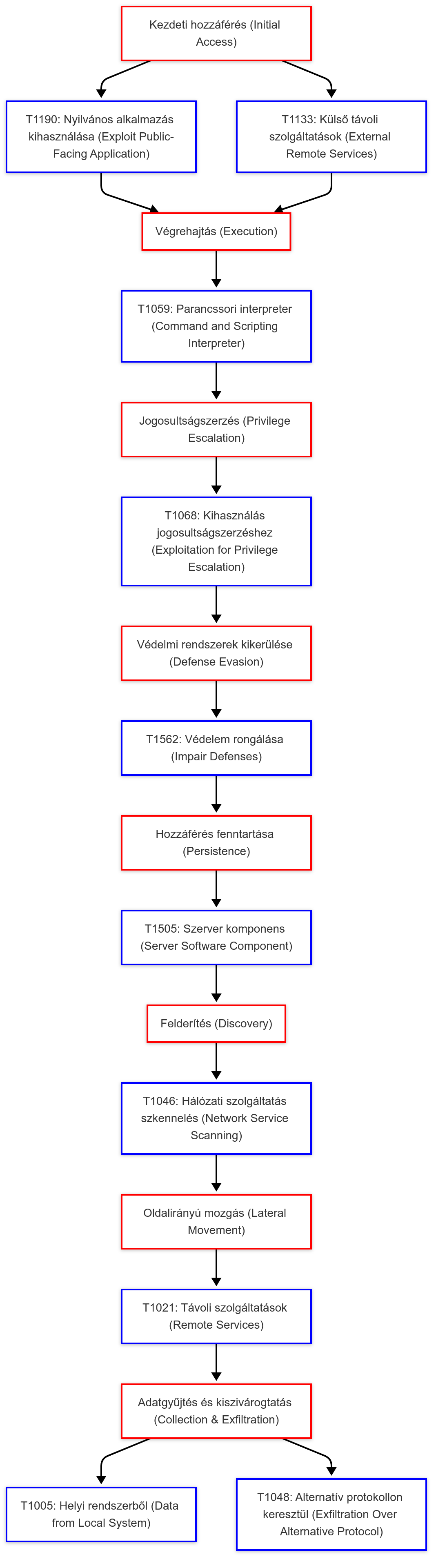

Kapcsolódó MITRE ATT&CK taktikák és technikák:

Initial Access (Kezdeti hozzáférés)

T1190 - Exploit Public-Facing Application: A támadó kihasználja a SonicWall SSL VPN nyilvánosan elérhető felületén található sebezhetőséget.

T1133 - External Remote Services: A VPN szolgáltatás mint külső távoli hozzáférési pont kihasználása.

Execution (Végrehajtás)

T1059 - Command and Scripting Interpreter: A sikeres hozzáférés után parancssori interpreter használata további támadásokhoz.

Privilege Escalation (Jogosultságszerzés)

T1068 - Exploitation for Privilege Escalation: További sebezhetőségek kihasználása magasabb jogosultságok megszerzéséhez (más támadással kombinálva).

Defense Evasion (Védelmi rendszerek kikerülése)

T1562 - Impair Defenses: Biztonsági mechanizmusok kikapcsolása vagy megkerülése a rendszerben.

Persistence (Hozzáférés fenntartása)

T1505 - Server Software Component: Backdoor telepítése a szerver komponensekbe a tartós hozzáférés biztosításához.

Discovery (Felderítés)

T1046 - Network Service Scanning: A belső hálózat feltérképezése további célpontok azonosításához.

Lateral Movement (Oldalirányú mozgás)

T1021 - Remote Services: Távoli szolgáltatások használata a hálózaton belüli további rendszerek eléréséhez.

Collection & Exfiltration (Adatgyűjtés és kiszivárogtatás)

T1005 - Data from Local System: Érzékeny adatok összegyűjtése a kompromittált rendszerekről.

T1048 - Exfiltration Over Alternative Protocol: Az összegyűjtött adatok kijuttatása alternatív protokollokon keresztül.

Támadási forgatókönyv:

Támadó szkennelést végez az interneten elérhető SonicWall SSL VPN szerverek után.

Automatizált exploitot futtat, amely hitelesítés nélkül teljes hozzáférést biztosít.

Hozzáférést szerez a belső hálózathoz, és oldalsó mozgást (lateral movement) hajt végre.

További támadásokat készít elő, például ransomware telepítés vagy adatszivárgás céljából.

Ismert támadási kampányok és threat actorok

Aktív kampányok:

2025 februárjában a CISA figyelmeztetést adott ki, miszerint a sebezhetőséget aktívan kihasználják különböző támadók.1

Kapcsolódó threat actorok:

Ismeretlen csoportok – A támadások forrása jelenleg nem ismert, de a sebezhetőséget széles körben kihasználják.

Leginkább érintett rendszerek és szektorok

Magas kitettségű célpontok:

Vállalati IT-infrastruktúrák (pénzügyi szolgáltatók, technológiai cégek)

Kormányzati és állami szervek (különösen ott, ahol SonicWall VPN-t használnak)

Egészségügyi intézmények (távoli hozzáférési megoldások védtelensége miatt)

Energiaszektor és kritikus infrastruktúrák (pl. vízművek, elektromos hálózatok)

Földrajzi célpontok:

Világszerte – ahol a SonicWall megoldásokat széles körben használják.

Detektálás és hunting

Indicators of Compromise (IoC-k)

Gyanús SSL VPN autentikációs minták

Ismeretlen IP-címekről származó VPN hozzáférések

Túlzottan rövid idő alatt történt VPN bejelentkezések

Logokban hiányzó vagy üres felhasználónévvel végrehajtott kapcsolatok

Javasolt monitoring és threat hunting szabályok:

VPN autentikációs logok folyamatos monitorozása

YARA/Sigma szabályok fejlesztése az anomáliák detektálására

SIEM és IDS/IPS rendszerekben speciális lekérdezések konfigurálása

Mitigáció és védelmi intézkedések

Azonnali teendők:

Firmware frissítése az érintett SonicWall eszközökön a legújabb verzióra.

SSL-VPN szolgáltatás ideiglenes letiltása, ha nem létfontosságú.

Multi-Factor Authentication (MFA) bevezetése, ha még nincs alkalmazva.

SIEM és IDS/IPS szabályok frissítése az exploit aktivitás detektálására.

További védekezési lehetőségek:

Hálózati szegregáció alkalmazása az SSL VPN és kritikus rendszerek között.

WAF és rate limiting beállítása a VPN endpointokra.

Threat intelligence források rendszeres monitorozása, mivel az exploit folyamatosan fejlődik.

Források

Hivatalos gyártói közlemény: https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2025-0003

CVE adatbázis bejegyzés: https://nvd.nist.gov/vuln/detail/CVE-2024-53704

Exploit adatbázisok: https://bishopfox.com/blog/sonicwall-cve-2024-53704-ssl-vpn-session-hijacking

https://www.cisa.gov/news-events/alerts/2024/02/sonicwall-ssl-vpn-vulnerability-exploited